Mục Lục:

I. Giới thiệu về mô hình bài Lab

II. Cấu hình URL Filtering Profile trên PAN VM-series

III. Cấu hình chèn HTTP header trong URL Filtering Profile

Lưu ý: tất cả các thiết bị Palo Alto trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng license trial của Palo Alto cung cấp (phiên bản Palo Alto VM-series là 10.2.5.vm_eval)

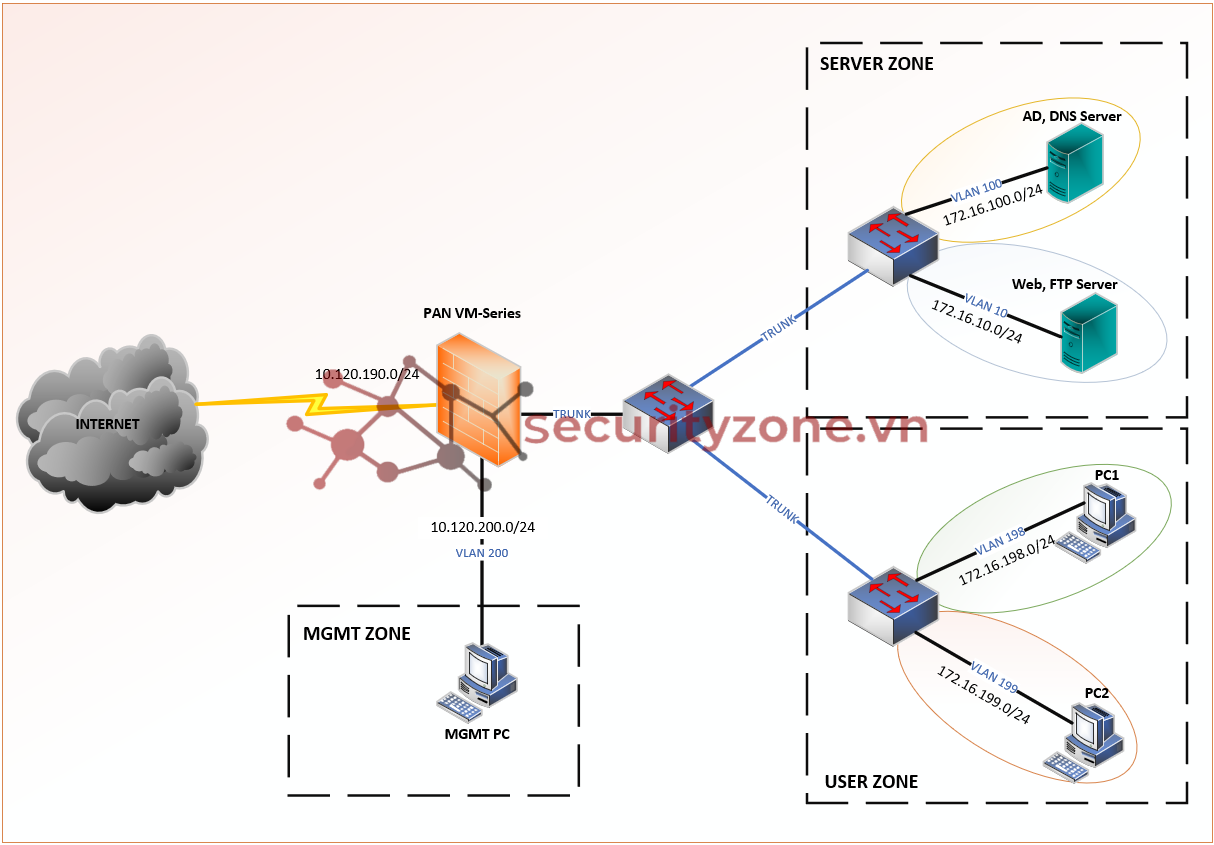

I. Giới thiệu về mô hình bài Lab

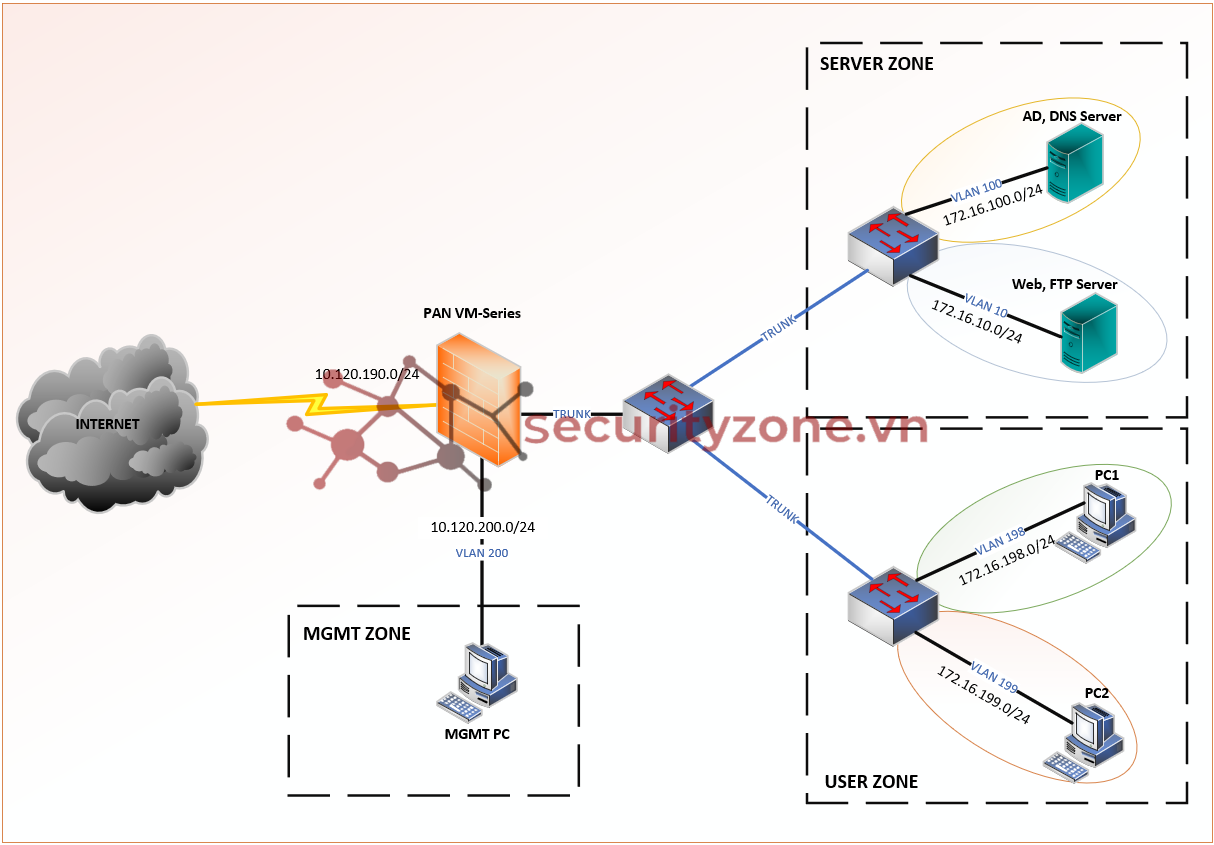

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, PAN VM-series và các PC người dùng được phân chia làm các subnet:

Yêu cầu của bài Lab:

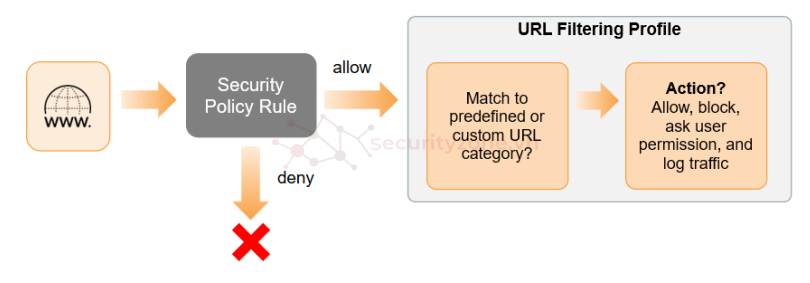

II. Cấu hình URL Filtering Profile trên PAN VM-series

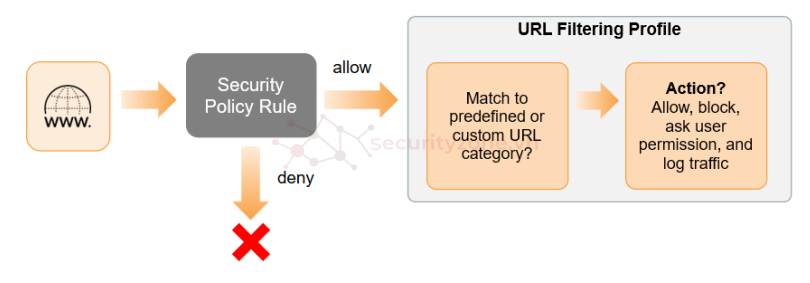

URL Filtering Profile trên Firewall Palo Alto đóng vai trò quan trọng trong việc kiểm soát quyền truy cập web của người dùng. Nó cho phép định nghĩa cách tường lửa xử lý lưu lượng đến các danh mục URL cụ thể. Nó là tính năng cần đến License URL Filtering, các đặc điểm của tính năng này là:

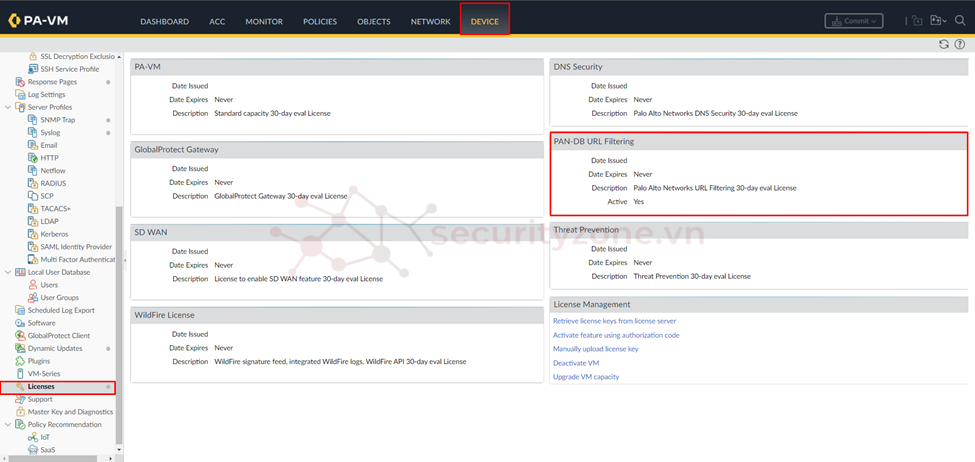

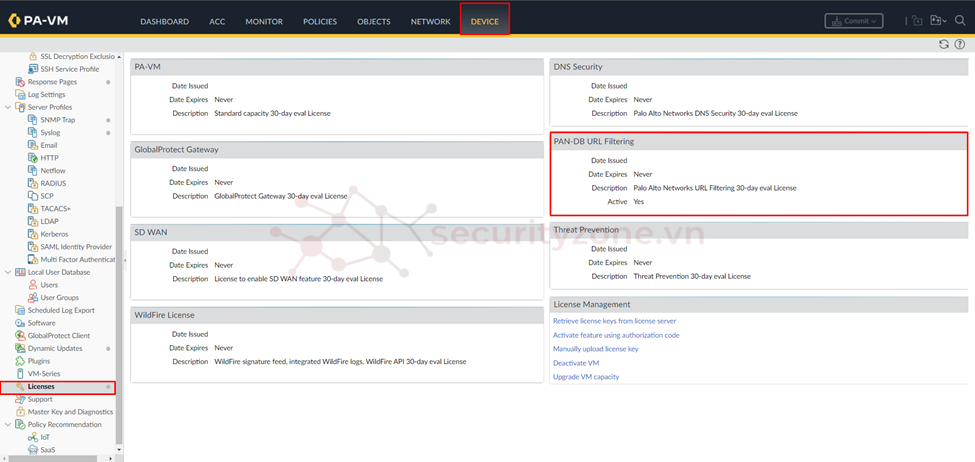

Kiểm tra license URL Filtering được active trong phần DEVICE > Licenses.

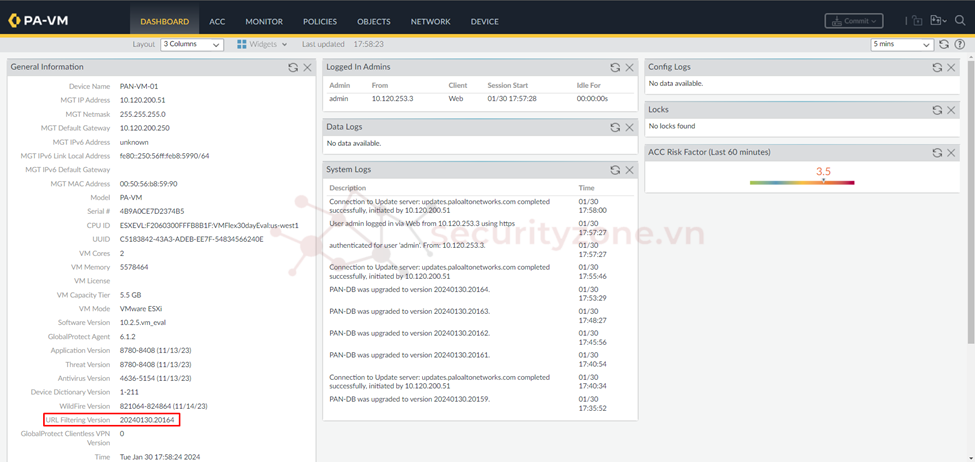

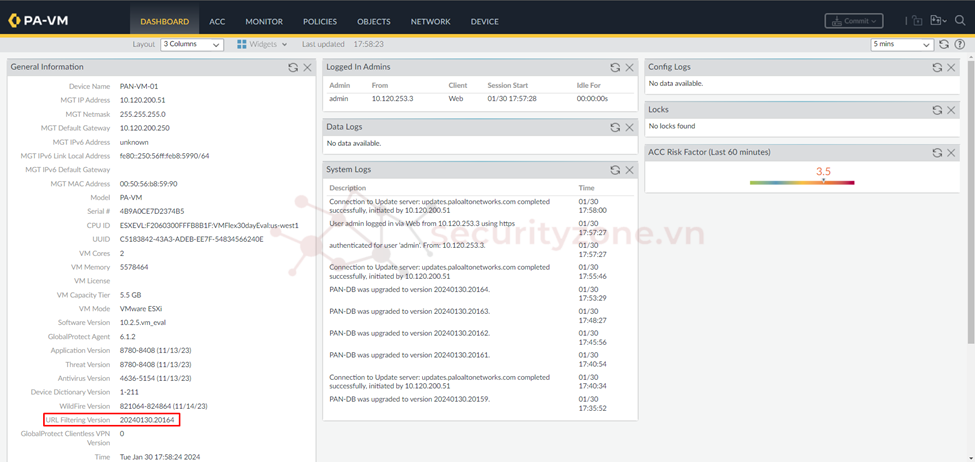

DB của URL sẽ được tự động update mỗi 5 phút mặc định thông qua cloud của Palo Alto để kiểm tra version tiến hành vào phần DASHBOARD phần URL Filtering Version.

Tiếp theo khi hộp thoại cấu hình hiện lên tiến hành cấu hình các thông tin:

Tiếp theo tại tab URL Filtering Settings sẽ cho phép cấu hình liên quan đến việc ghi lại nhật ký khi match với URL Filtering Profile bao gồm:

Sau khi đã cấu hình URL Filtering Profile chặn các trang web độc hại tiến hành áp dụng profile đó vào Policy cho phép PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 truy cập Internet.

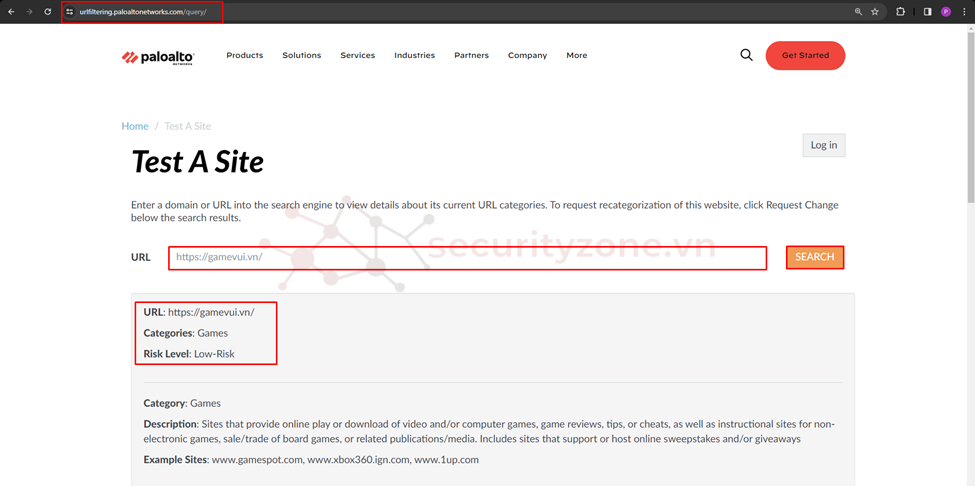

Để kiểm tra URL thuộc Category nào tiến hành truy cập vào website của Palo Alto (theo link sau) sau đó điền URL muốn kiểm tra và kết quả sẽ trả về loại Category như hình.

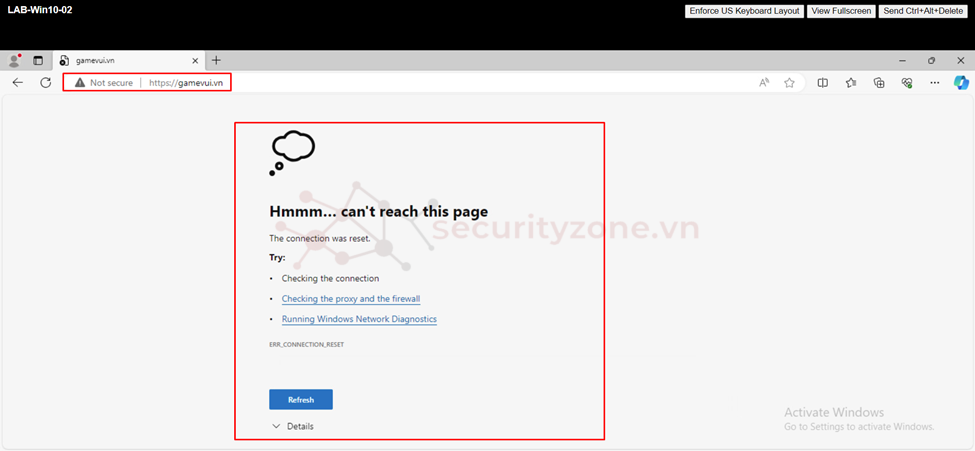

Tại PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 truy cập vào URL thuộc danh mục bị cấm trong URL Filtering Profile sẽ thây được kết quả bị chặn truy cập như hình bên dưới.

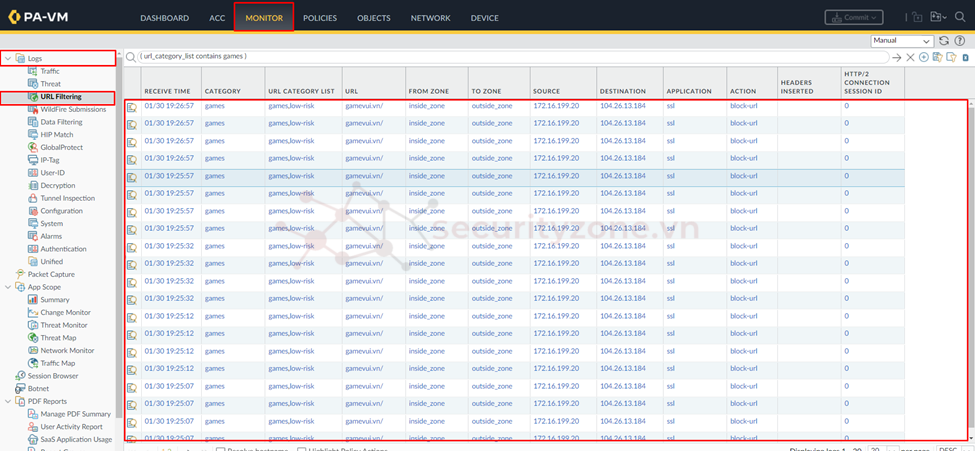

Trên Firewall Palo Alto tại phần MONITOR > Logs >URL Filtering sẽ thấy được các logs match với URL Category đã cấu hình trong Policy.

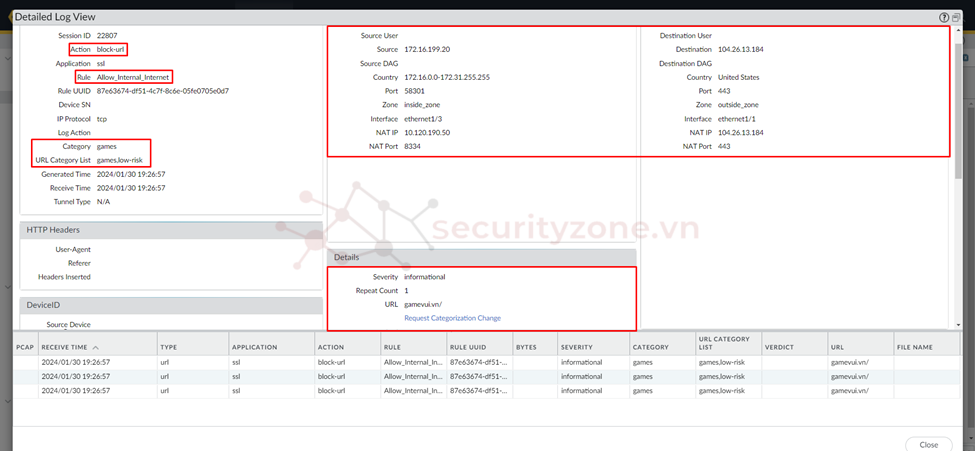

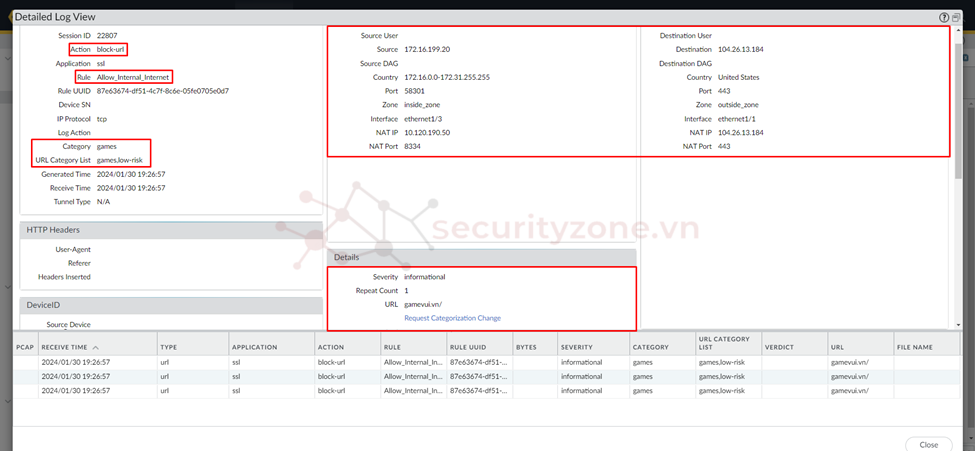

Chọn Detail để xem chi tiết lúc này sẽ thấy thêm được thông tin của URL và có thể chọn Request Categorization Change để update lại loại Category cho URL. (chỉ áp dụng cho firewall cấu hình không phải update global trên cloud của Palo Alto)

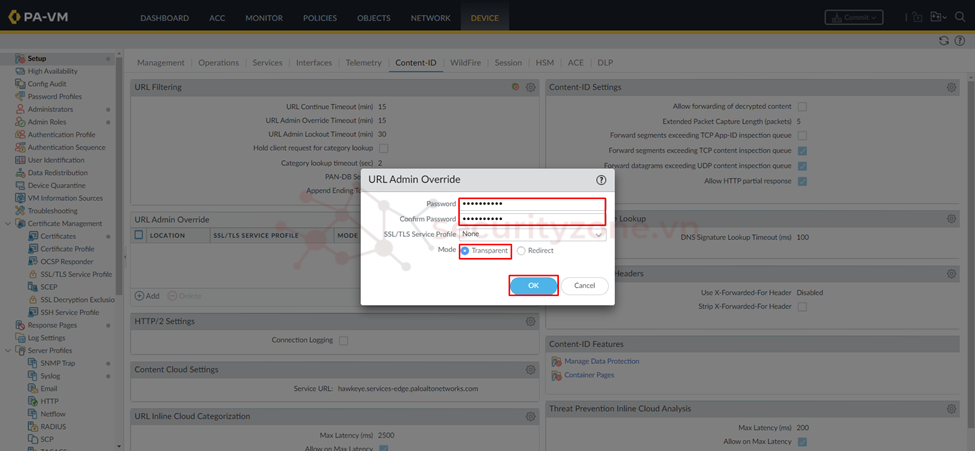

Sau đó tiến hành điền password ngoài ra có thể cấu hình SSL/TLS profile khi hiển thị trang web phản hồi redirect cũng như chọn Mode để xác định xem trang chặn được phân phối Transparent hay chuyển hướng người dùng đến máy chủ được chỉ định. Nếu chọn Redirect, hãy nhập địa chỉ IP để chuyển hướng.

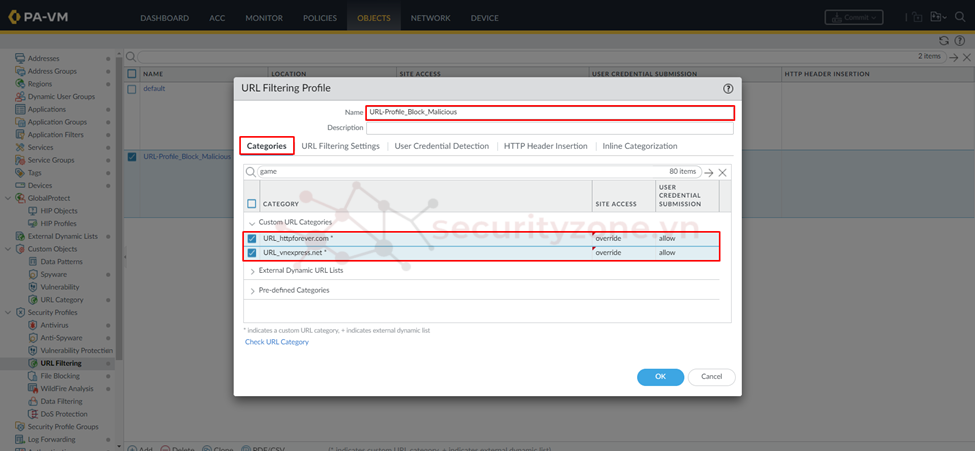

Tiếp theo tiến hành edit URL Filtering đã cấu hình và tại phần các URL custom cột SITE ACCESS tiến hành chọn action override.

Lưu ý: cấu hình này chỉ phù hợp với các website dùng HTTP nếu muốn áp dụng cho các website HTTPS thì cần phải cấu hình thêm Decryption Policy trên Palo Alto.

Tại PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 truy cập vào URL

lúc này sẽ xuất hiện block page để có thể tiếp tục truy cập cần điền password đã cấu hình.

Lưu ý: các block page có thể được cấu hình custom theo nhu cầu trên Palo Alto tại phần DEVICE > Response Pages.

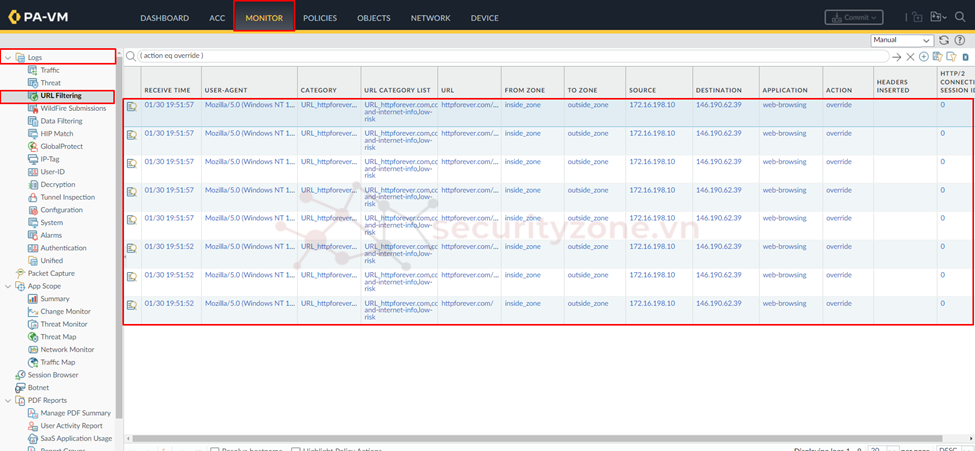

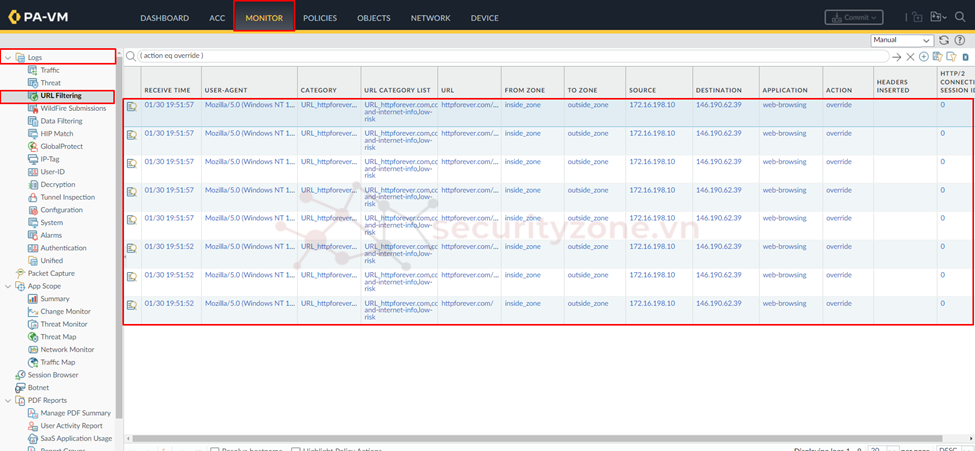

Trên Firewall Palo Alto tại phần MONITOR > Logs >URL Filtering sẽ thấy được các logs match với URL Category đã cấu hình trong Policy.

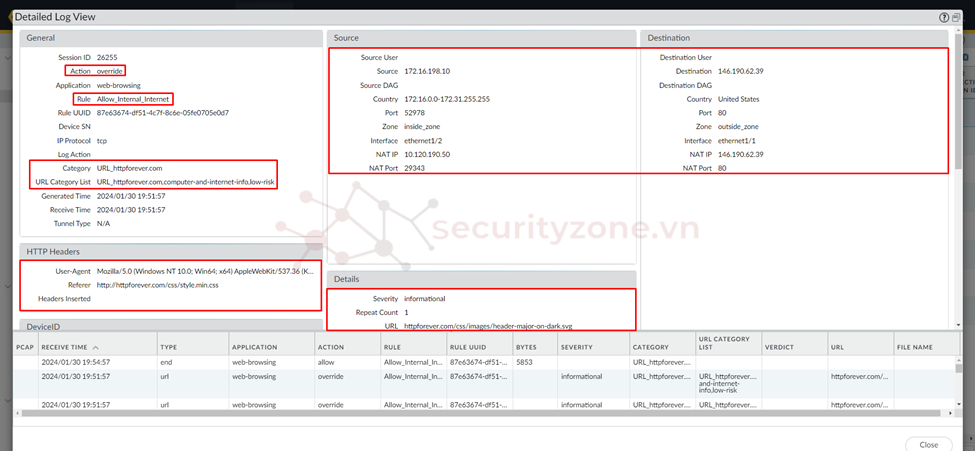

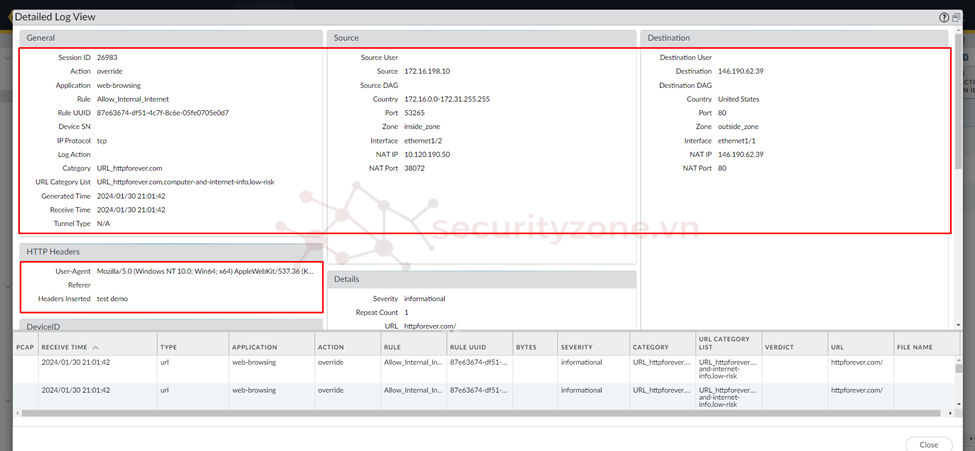

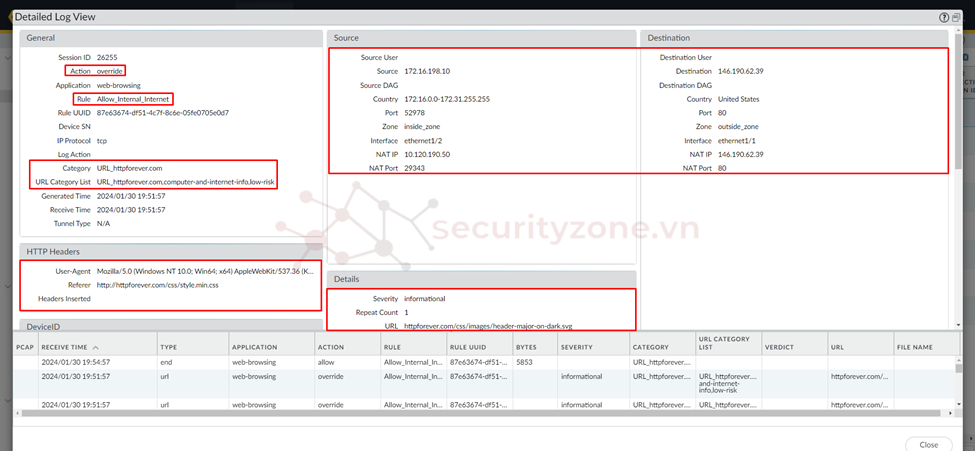

Chọn Detail để xem chi tiết lúc này sẽ thấy thêm được thông tin của URL cũng như các thông tin liên quan đến ứng dụng dùng để truy cập URL,...

III. Cấu hình chèn HTTP header trong URL Filtering Profile

Chèn tiêu đề HTTP là một tính năng trên tường lửa Palo Alto Networks cho phép sửa đổi hoặc thêm tiêu đề HTTP vào lưu lượng truy cập đến và đi dựa trên các tiêu chí cụ thể, mục đích của nó là:

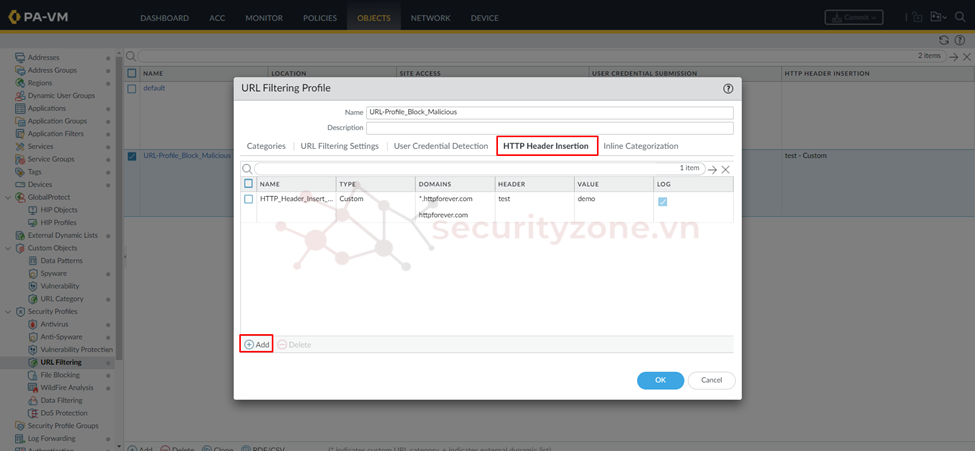

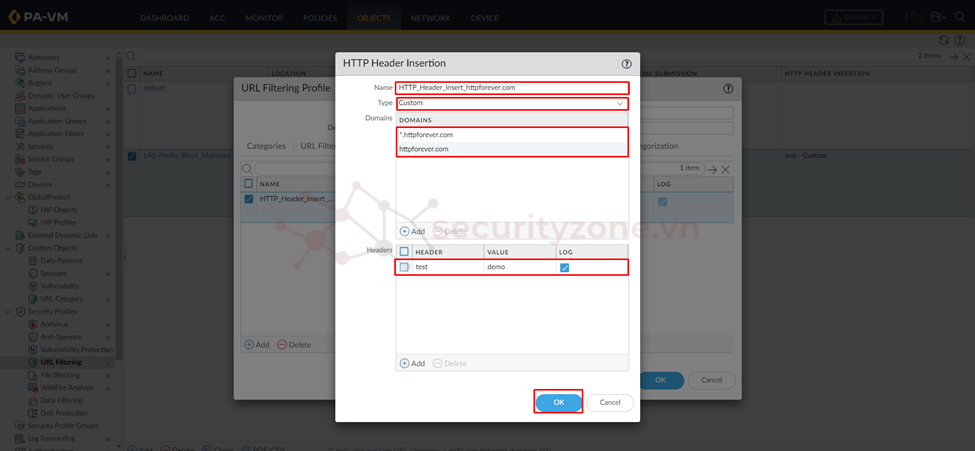

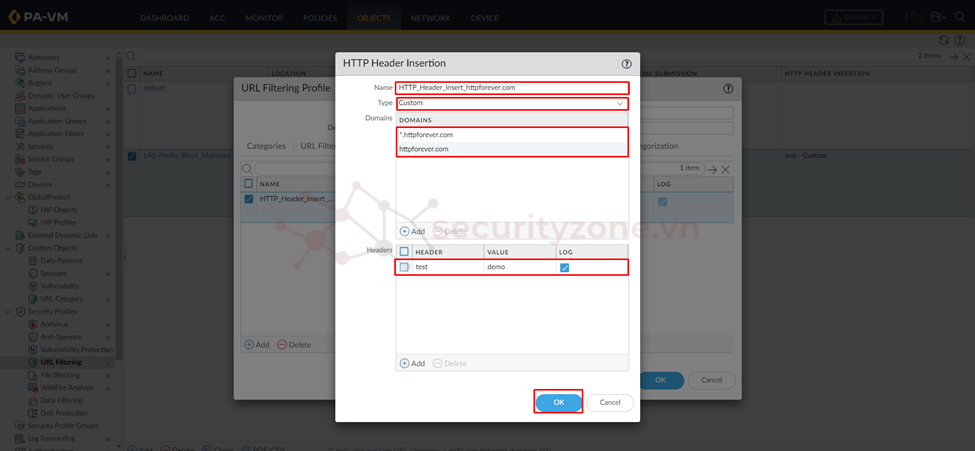

Sau đó tiến hành cấu hình các thông tin để chèn header bao gồm:

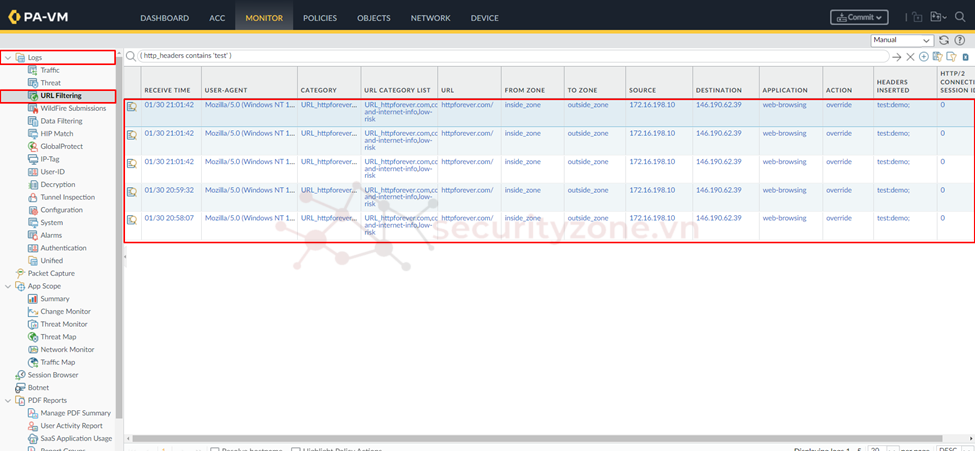

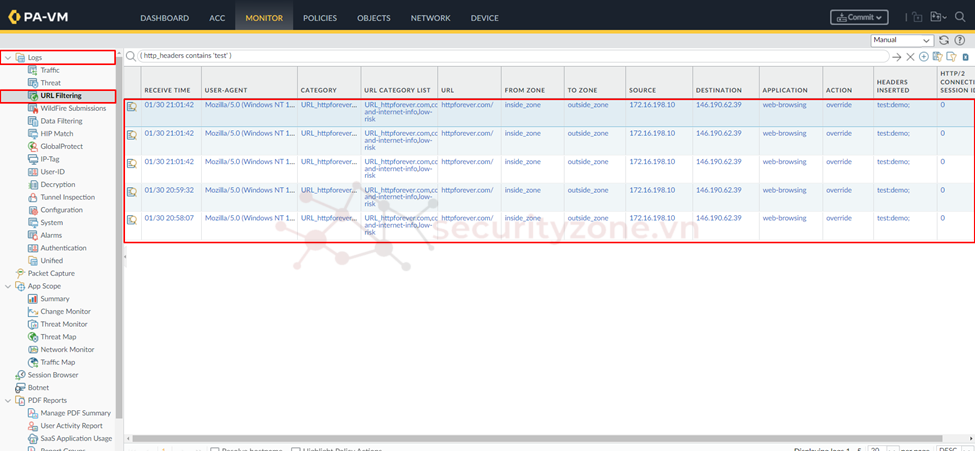

Sau đó từ PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 truy cập

lúc này trên Firewall Palo Alto sẽ thấy được log ghi lại traffic.

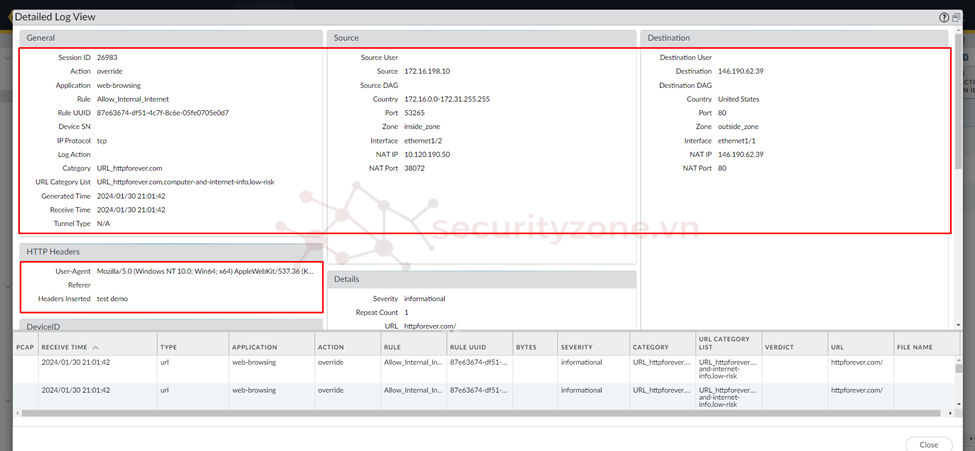

Chọn Detail sẽ thấy được các thông tin URL cũng như phần Header được chèn vào.

I. Giới thiệu về mô hình bài Lab

II. Cấu hình URL Filtering Profile trên PAN VM-series

III. Cấu hình chèn HTTP header trong URL Filtering Profile

[LAB-9] Cấu hình tính năng URL Filtering trên PAN VM-series (Phần 2)

Lưu ý: tất cả các thiết bị Palo Alto trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng license trial của Palo Alto cung cấp (phiên bản Palo Alto VM-series là 10.2.5.vm_eval)

I. Giới thiệu về mô hình bài Lab

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, PAN VM-series và các PC người dùng được phân chia làm các subnet:

- Outside network: 10.120.190.0/24

- User network: 172.16.198.0/24 và 172.16.199.0/24

- Server network: 172.16.100.0/24 và 172.16.10.0/24

Yêu cầu của bài Lab:

- Cấu hình URL Filtering Profile chặn các URL thuộc category có chứa các URL độc hại từ PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 truy cập Internet.

- Cấu hình URL Filtering Profile cho phép truy cập URL httpforever.com khi nhập đúng password từ PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 truy cập Internet.

- Cấu hình URL Filtering Profile cho phép chèn HTTP header test:demo khi PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 truy cập URL httpforever.com.

II. Cấu hình URL Filtering Profile trên PAN VM-series

URL Filtering Profile trên Firewall Palo Alto đóng vai trò quan trọng trong việc kiểm soát quyền truy cập web của người dùng. Nó cho phép định nghĩa cách tường lửa xử lý lưu lượng đến các danh mục URL cụ thể. Nó là tính năng cần đến License URL Filtering, các đặc điểm của tính năng này là:

- Sử dụng tính năng URL Filtering để chặn liên lạc gửi đi tới các URL độc hại đã biết.

- Giảm nguy cơ lây nhiễm từ các trang web nguy hiểm và bảo vệ người dùng

- Trong Tường lửa Palo Alto URL Filtering phân loại và kiểm soát việc duyệt web dựa trên nội dung.

- URL Filtering tự động ngăn chặn các cuộc tấn công tận dụng web làm vectơ tấn công.

- Bao gồm các liên kết lừa đảo trong email, trang web lừa đảo, lệnh và kiểm soát dựa trên HTTP.

- URL Filtering ngăn chặn các cuộc tấn công bao gồm các trang web và trang độc hại mang bộ công cụ khai thác.

- Giải pháp URL Filtering của Palo Alto Networks hỗ trợ cả BrightCloud và PAN-DB.

- PAN-DB là cơ sở dữ liệu URL & IP của Palo Alto, được thiết kế để đáp ứng nhu cầu bảo mật web của doanh nghiệp.

- Để thực hiện URL Filtering, Ứng dụng phải được cho phép trong Policy Rule của Firewall Palo Alto.

- Việc URL Filtering phải được tùy chỉnh để đáp ứng nhu cầu riêng của tổ chức.

- Cấu hình URL Filtering có thể được định cấu hình để thực hiện các hành động cụ thể cho từng danh mục.

- Danh sách cho phép và danh sách chặn có thể được sử dụng để thêm các trang web mà không muốn người dùng truy cập.

Kiểm tra license URL Filtering được active trong phần DEVICE > Licenses.

DB của URL sẽ được tự động update mỗi 5 phút mặc định thông qua cloud của Palo Alto để kiểm tra version tiến hành vào phần DASHBOARD phần URL Filtering Version.

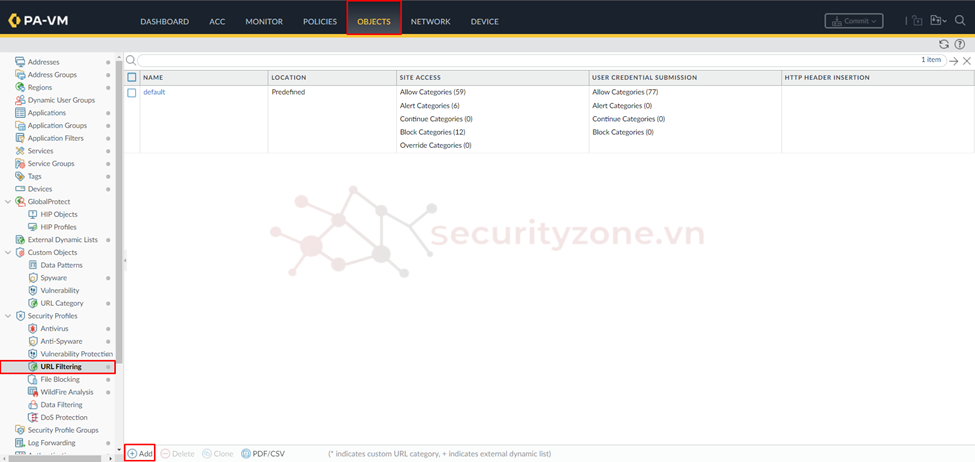

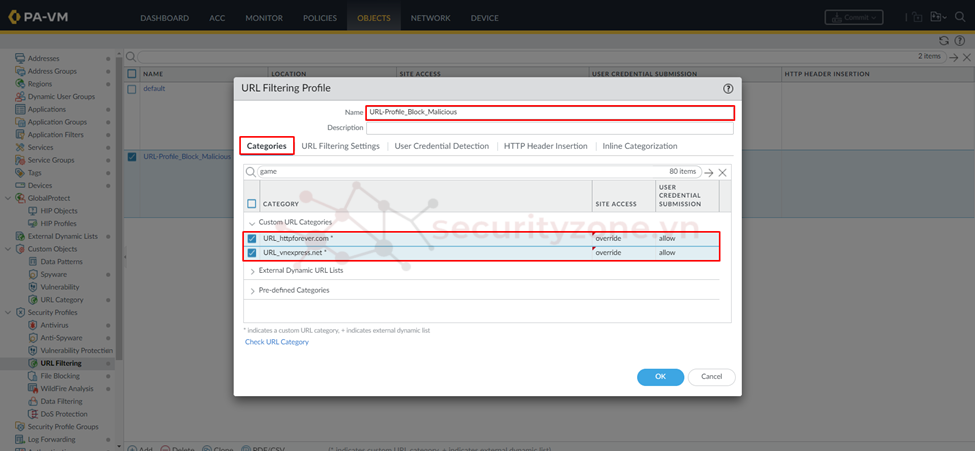

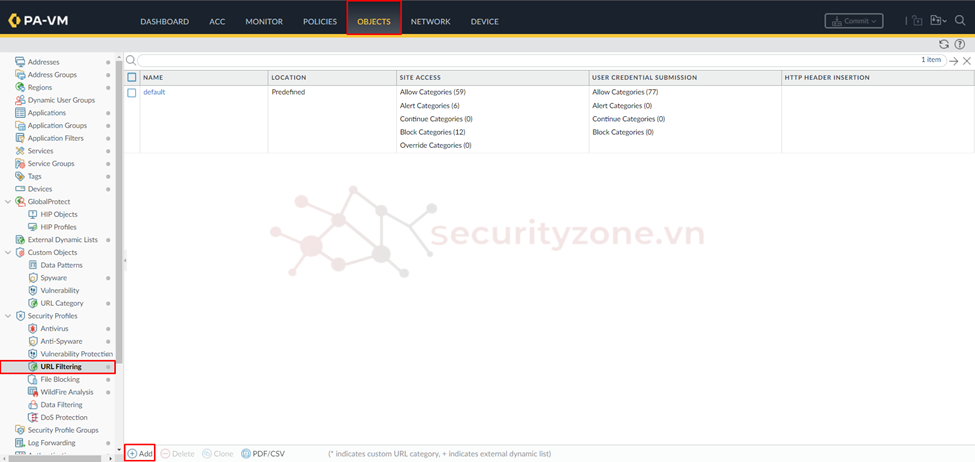

Sau khi đã xác định các yêu cầu hoạt động của URL Filtering tiến hành vào phần OBJECTS > Security Profiles > URL Filtering > chọn Add để cấu hình URL Filtering profile.

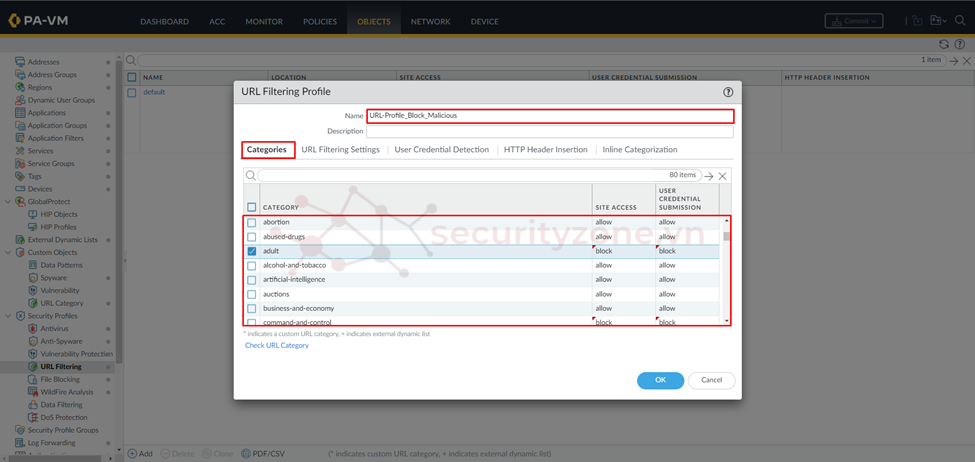

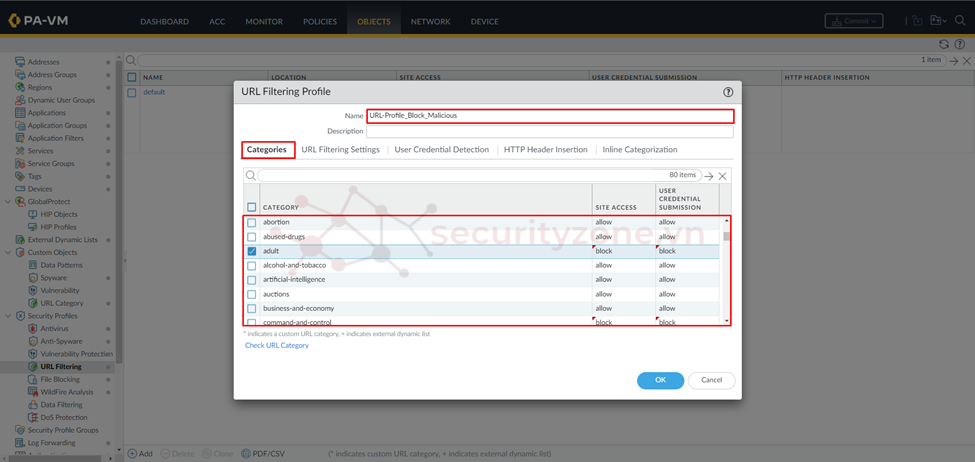

Tiếp theo khi hộp thoại cấu hình hiện lên tiến hành cấu hình các thông tin:

- Name: tên của URL Filtering Profile

- CATEGORY: các danh mục chứa các URL được Palo Alto định nghĩa (tham khảo link sau để biết các URL tương ứng với các danh mục) hoặc các danh mục custom.

- SITE ACCESS: Đối với mỗi danh mục URL, hãy chọn hành động cần thực hiện khi người dùng cố gắng truy cập URL trong danh mục đó.

- USER CREDENTIAL SUBMISSION: Đối với mỗi danh mục URL, hãy chọn User Credential Submissions để cho phép hoặc không cho phép người dùng gửi thông tin xác thực hợp lệ của công ty tới một URL trong danh mục đó. Để hoạt động cần enable tính năng này ở tab User Credential Detection.

- Check URL Category: Nhấp để truy cập cơ sở dữ liệu URL Filtering PAN-DB, nơi có thể nhập URL hoặc địa chỉ IP để xem thông tin phân loại.

- Alert: Cho phép truy cập vào trang web nhưng thêm cảnh báo vào nhật ký URL mỗi khi người dùng truy cập URL.

- Allow: Cho phép truy cập vào trang web nhưng không ghi lại nhật ký truy cập vào URL.

- Block: Chặn quyền truy cập vào trang web.

- Continue: Hiển thị trang cho người dùng để cảnh báo họ không tiếp tục truy cập trang, người dùng cho thể chọn Continue để bỏ qua cảnh báo và tiếp tục truy cập.

- Override: Hiển thị trang phản hồi nhắc người dùng nhập mật khẩu hợp lệ để có quyền truy cập vào trang web.

- Alert: Cho phép người dùng gửi thông tin xác thực đến trang web nhưng tạo nhật ký URL Filtering mỗi khi người dùng gửi thông tin xác thực đến các trang web trong danh mục này.

- Allow: Cho phép người dùng gửi thông tin đăng nhập vào trang web.

- Block: Chặn người dùng gửi thông tin xác thực đến trang web. Trang anti-phishing response page mặc định chặn việc gửi thông tin xác thực của người dùng.

- Continue: Hiển thị trang phản hồi cho người dùng để nhắc họ chọn Continue gửi thông tin xác thực đến trang web.

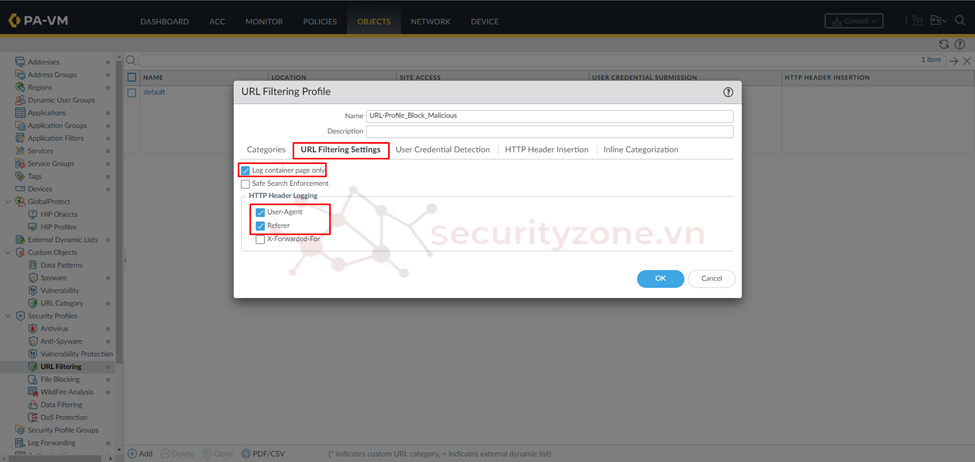

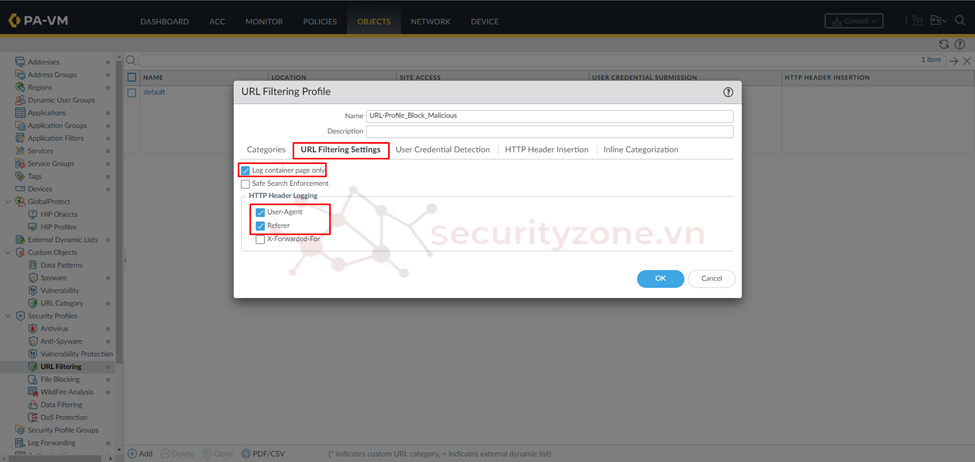

Tiếp theo tại tab URL Filtering Settings sẽ cho phép cấu hình liên quan đến việc ghi lại nhật ký khi match với URL Filtering Profile bao gồm:

- Log container page only: Chọn tùy chọn này để chỉ ghi nhật ký các URL phù hợp với loại nội dung được chỉ định. Tường lửa không ghi nhật ký các liên kết web liên quan trong phiên, chẳng hạn như quảng cáo và liên kết nội dung, điều này giúp giảm việc ghi nhật ký và tải bộ nhớ trong khi vẫn ghi nhật ký các URL có liên quan.

- Safe Search Enforcement: Chọn tùy chọn này để thực thi lọc tìm kiếm an toàn nghiêm ngặt. Khi chọn bật tính năng này, tường lửa sẽ chặn kết quả tìm kiếm nếu người dùng cuối không sử dụng cài đặt tìm kiếm an toàn nghiêm ngặt nhất trong truy vấn tìm kiếm. Tường lửa có thể thực thi tìm kiếm an toàn cho các nhà cung cấp dịch vụ tìm kiếm sau: Google, Yahoo, Bing, Yandex và YouTube.

- HTTP Header Logging: Việc bật tính năng này cung cấp khả năng hiển thị các thuộc tính có trong yêu cầu HTTP được gửi đến máy chủ bao gồm: User-Agent là trình duyệt web mà người dùng đã sử dụng để truy cập URL, Referer là URL của trang web đã liên kết người dùng với một trang web khác và X-Forwarded-For là tùy chọn trường tiêu đề giữ nguyên địa chỉ IP của người dùng đã yêu cầu trang web.

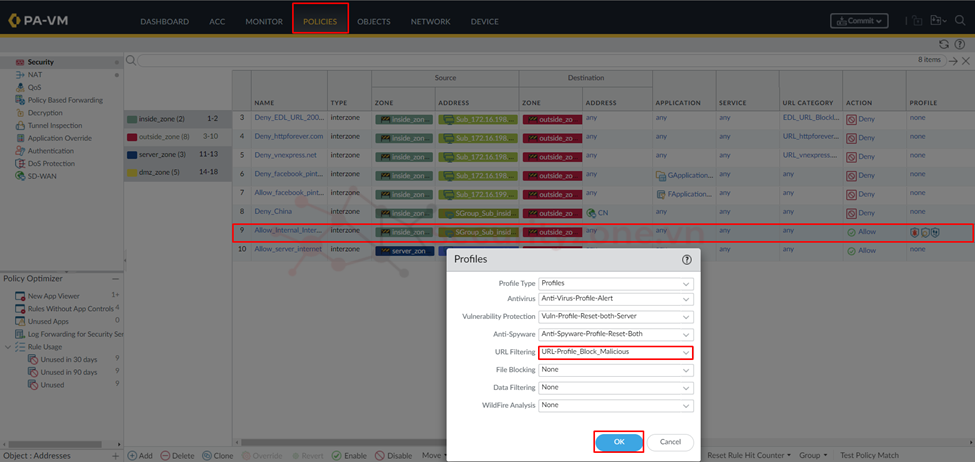

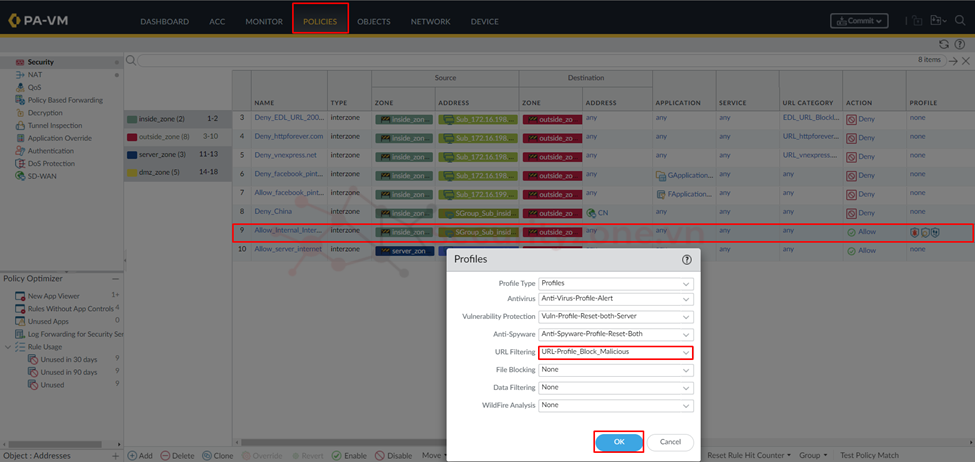

Sau khi đã cấu hình URL Filtering Profile chặn các trang web độc hại tiến hành áp dụng profile đó vào Policy cho phép PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 truy cập Internet.

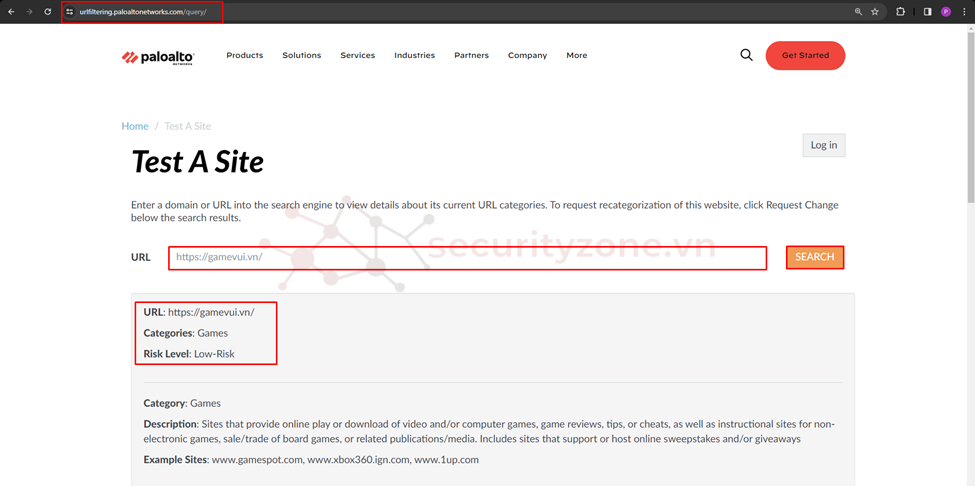

Để kiểm tra URL thuộc Category nào tiến hành truy cập vào website của Palo Alto (theo link sau) sau đó điền URL muốn kiểm tra và kết quả sẽ trả về loại Category như hình.

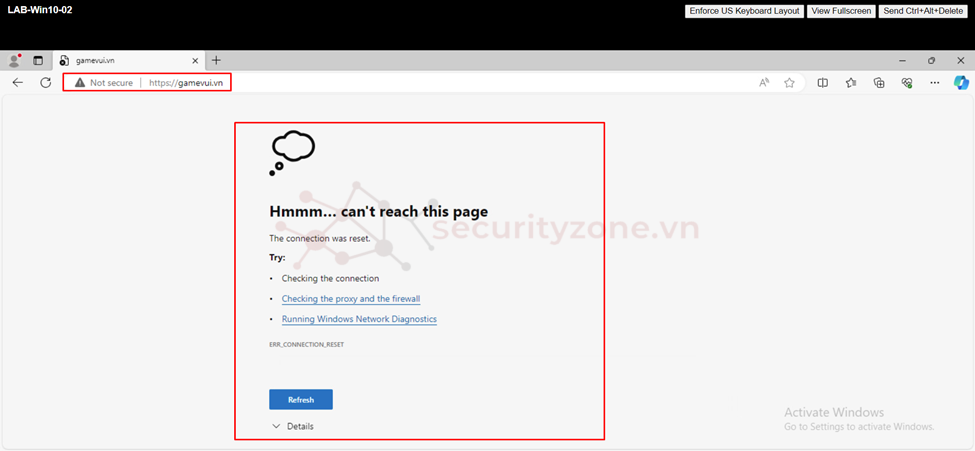

Tại PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 truy cập vào URL thuộc danh mục bị cấm trong URL Filtering Profile sẽ thây được kết quả bị chặn truy cập như hình bên dưới.

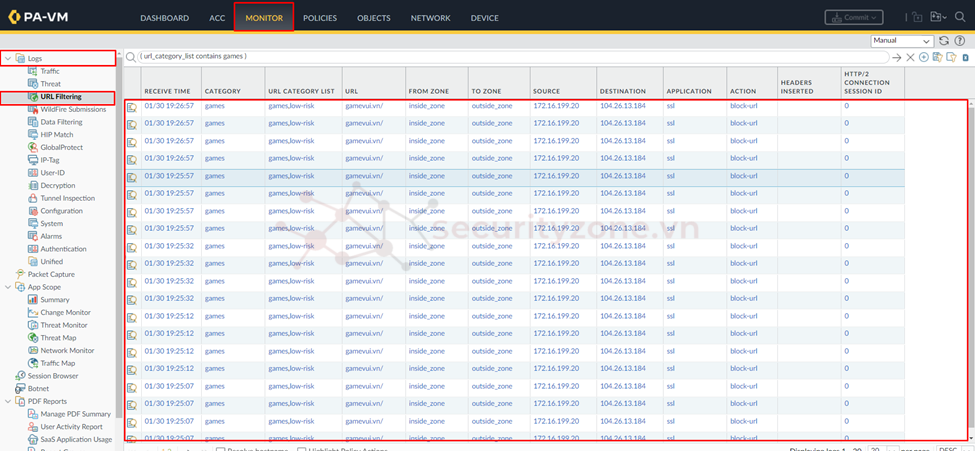

Trên Firewall Palo Alto tại phần MONITOR > Logs >URL Filtering sẽ thấy được các logs match với URL Category đã cấu hình trong Policy.

Chọn Detail để xem chi tiết lúc này sẽ thấy thêm được thông tin của URL và có thể chọn Request Categorization Change để update lại loại Category cho URL. (chỉ áp dụng cho firewall cấu hình không phải update global trên cloud của Palo Alto)

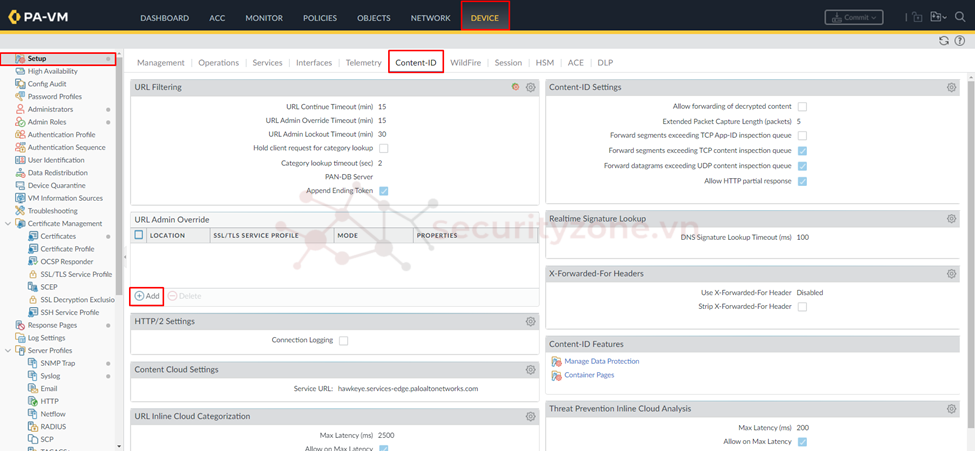

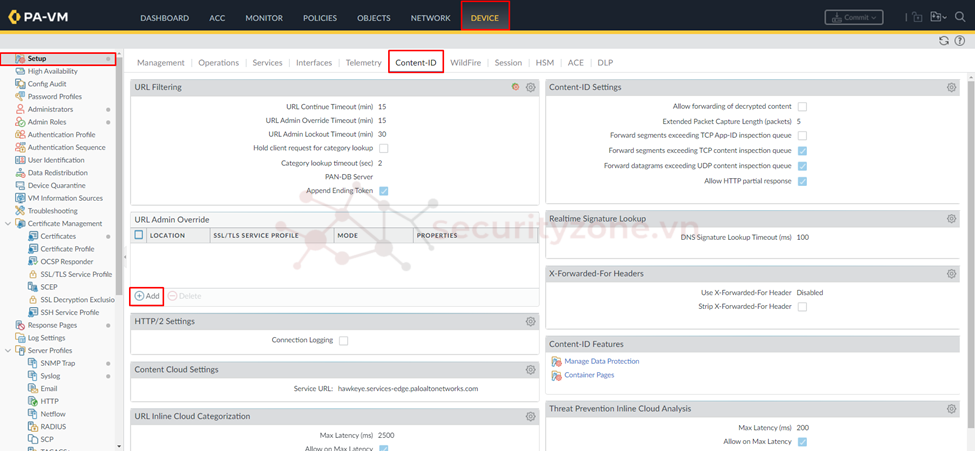

Để áp dụng password khi truy cập URL match với danh mục đã cấu hính trong URL Filtering Profile trức tiến cần phần định nghĩa password truy cập trong phần DEVICE > Setup > Content-ID > URL Admin Override > chọn Add.

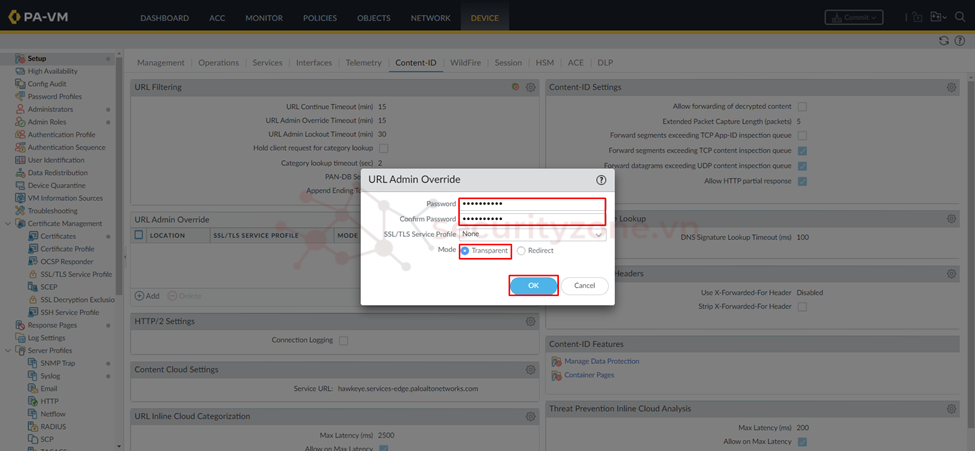

Sau đó tiến hành điền password ngoài ra có thể cấu hình SSL/TLS profile khi hiển thị trang web phản hồi redirect cũng như chọn Mode để xác định xem trang chặn được phân phối Transparent hay chuyển hướng người dùng đến máy chủ được chỉ định. Nếu chọn Redirect, hãy nhập địa chỉ IP để chuyển hướng.

Tiếp theo tiến hành edit URL Filtering đã cấu hình và tại phần các URL custom cột SITE ACCESS tiến hành chọn action override.

Lưu ý: cấu hình này chỉ phù hợp với các website dùng HTTP nếu muốn áp dụng cho các website HTTPS thì cần phải cấu hình thêm Decryption Policy trên Palo Alto.

Tại PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 truy cập vào URL

Lưu ý: các block page có thể được cấu hình custom theo nhu cầu trên Palo Alto tại phần DEVICE > Response Pages.

|

|

Chọn Detail để xem chi tiết lúc này sẽ thấy thêm được thông tin của URL cũng như các thông tin liên quan đến ứng dụng dùng để truy cập URL,...

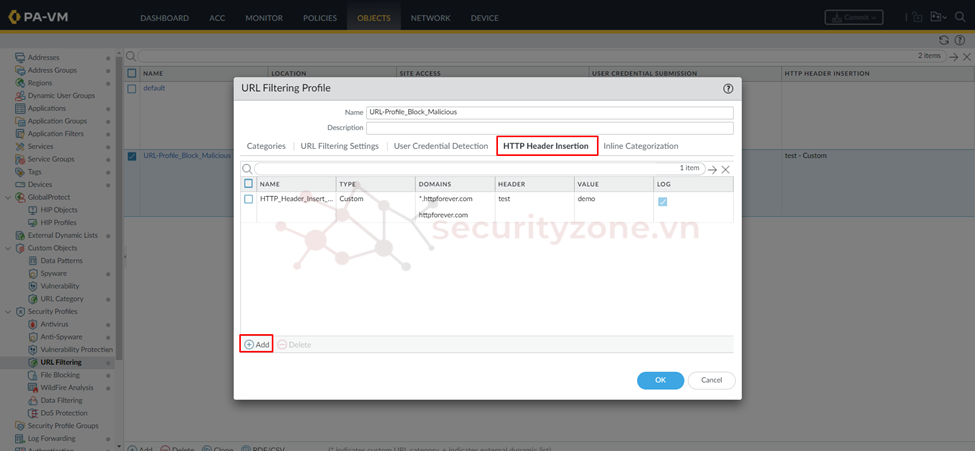

III. Cấu hình chèn HTTP header trong URL Filtering Profile

Chèn tiêu đề HTTP là một tính năng trên tường lửa Palo Alto Networks cho phép sửa đổi hoặc thêm tiêu đề HTTP vào lưu lượng truy cập đến và đi dựa trên các tiêu chí cụ thể, mục đích của nó là:

- Thực thi kiểm soát quyền truy cập dành riêng cho ứng dụng: Bằng cách thêm tiêu đề tùy chỉnh, có thể kiểm soát quyền truy cập vào các ứng dụng web cụ thể dựa trên danh tính người dùng, tư cách thành viên nhóm hoặc các tiêu chí khác.

- Tăng cường bảo mật: có thể chèn các tiêu đề liên quan đến bảo mật, chẳng hạn như X-XSS-Protection hoặc X-Content-Type-Options, để giảm thiểu các lỗ hổng ứng dụng web.

- Tạo điều kiện tích hợp ứng dụng: bằng cách chèn các tiêu đề cụ thể, có thể cho phép liên lạc liền mạch giữa các ứng dụng hoặc dịch vụ khác nhau.

- Yêu cầu HTTP khớp quy tắc Chính sách bảo mật với một hoặc nhiều mục nhập chèn tiêu đề HTTP được định cấu hình.

- Miền được chỉ định khớp với miền được tìm thấy trong tiêu đề Máy chủ HTTP.

- Hành động này không phải là hành động gì khác ngoài việc chặn.

Sau đó tiến hành cấu hình các thông tin để chèn header bao gồm:

- Name: Tên cho mục chèn tiêu đề HTTP.

- Type: Loại mục muốn tạo. Các mục nhập có thể được xác định trước hoặc tùy chỉnh. Tường lửa sử dụng content update để điền và duy trì các mục được xác định trước. Để thêm tên người dùng vào tiêu đề HTTP, chọn Dynamic Fields.

- Domains: Tiến hành điền các domain cần chèn header, việc chèn tiêu đề xảy ra khi một miền trong danh sách này khớp với tiêu đề Máy chủ của yêu cầu HTTP.

- Headers: tiến hành điền nội dung cần chèn vào và chọn LOG để ghi lại nhật ký.

Sau đó từ PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 truy cập

Chọn Detail sẽ thấy được các thông tin URL cũng như phần Header được chèn vào.

Attachments

Last edited: