Trong bài viết này mình sẽ hướng dẫn các bạn cách cấu hình Policy và NAT cho thiết bị FTD sau khi join vào FMC. Về cơ bản thì việc cấu hình cũng như các bạn cấu hình trên FMD của FTD tuy nhiên sẽ có 1 số điểm cần lưu ý.

1. Cấu hình Policy Access Control

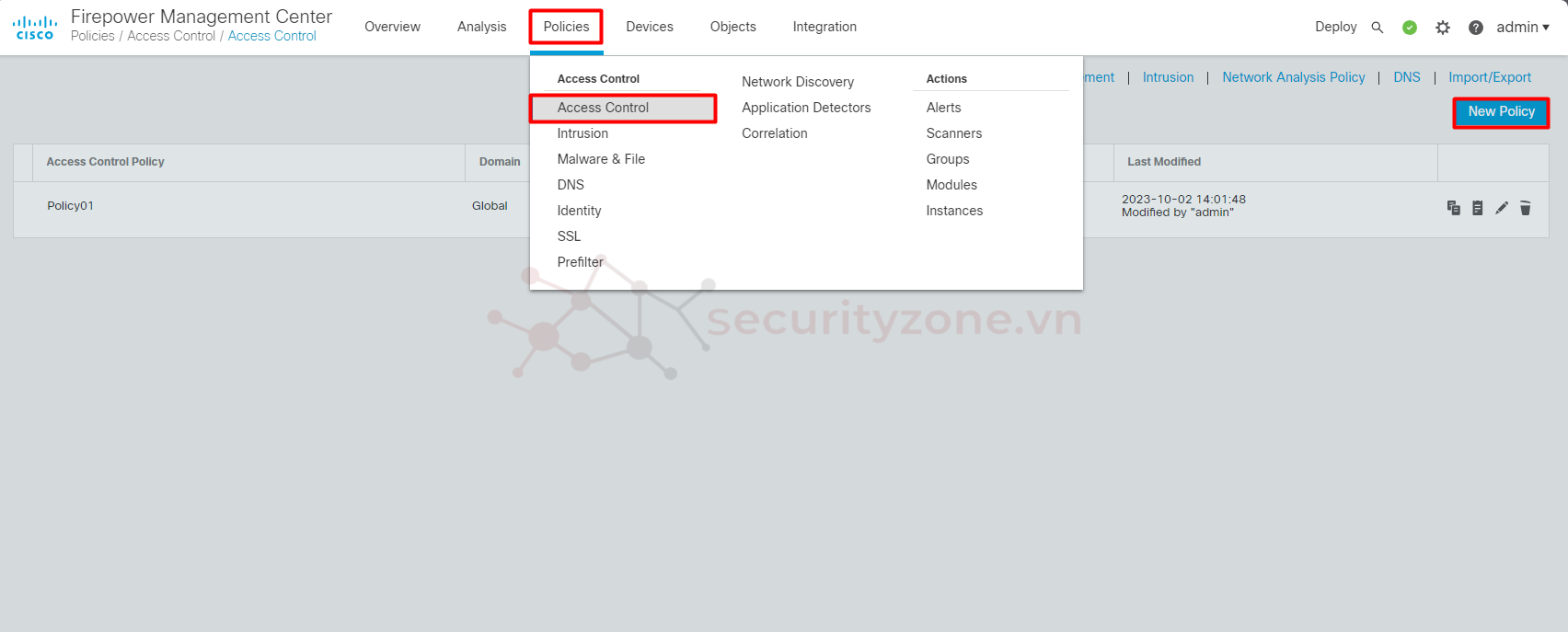

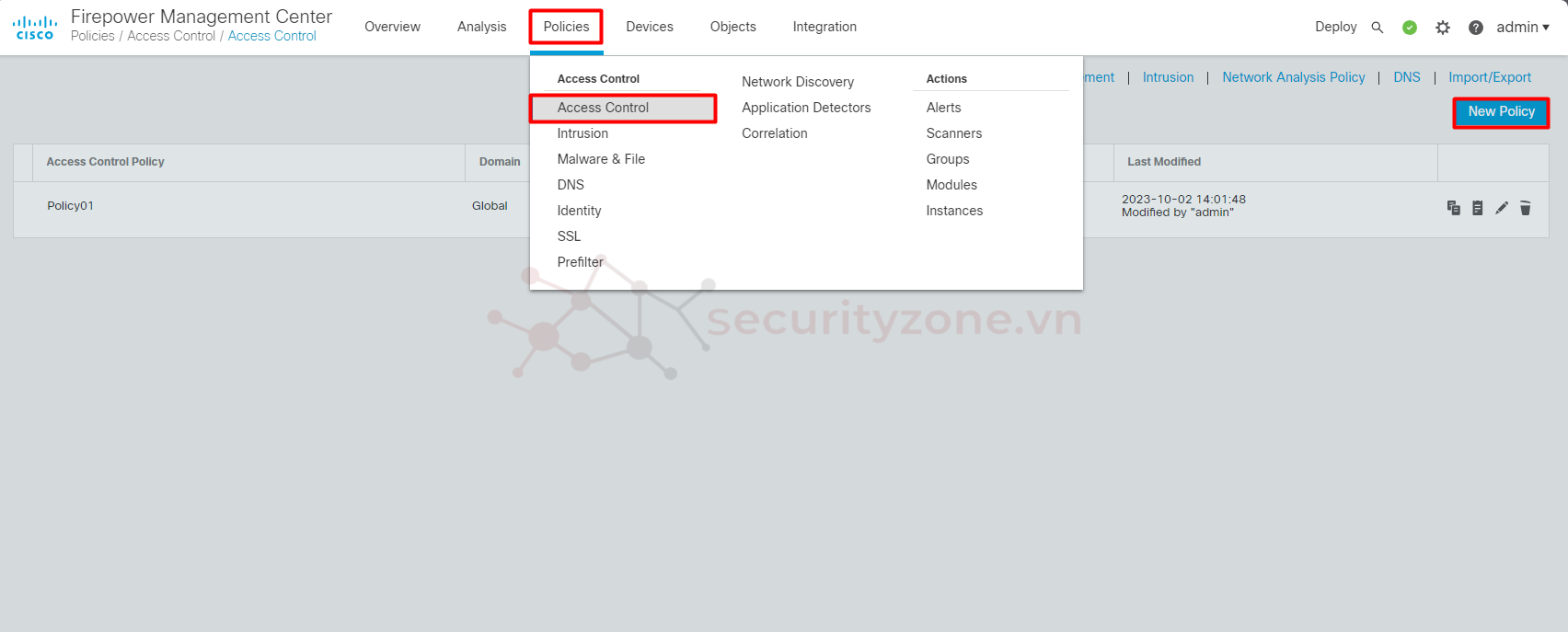

Bước 1: Truy cập vào GUI, vào phần Policies > Access Control > New Policy:

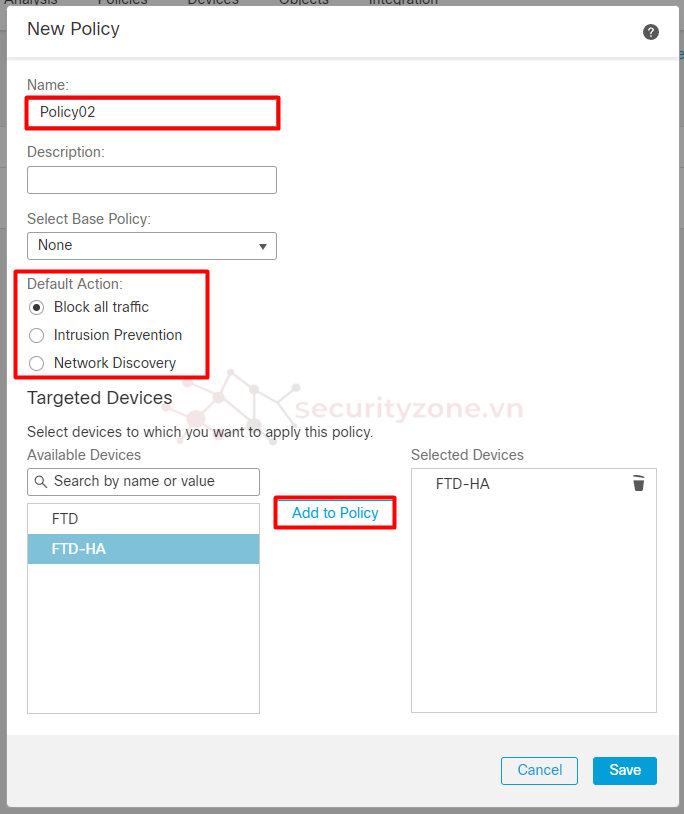

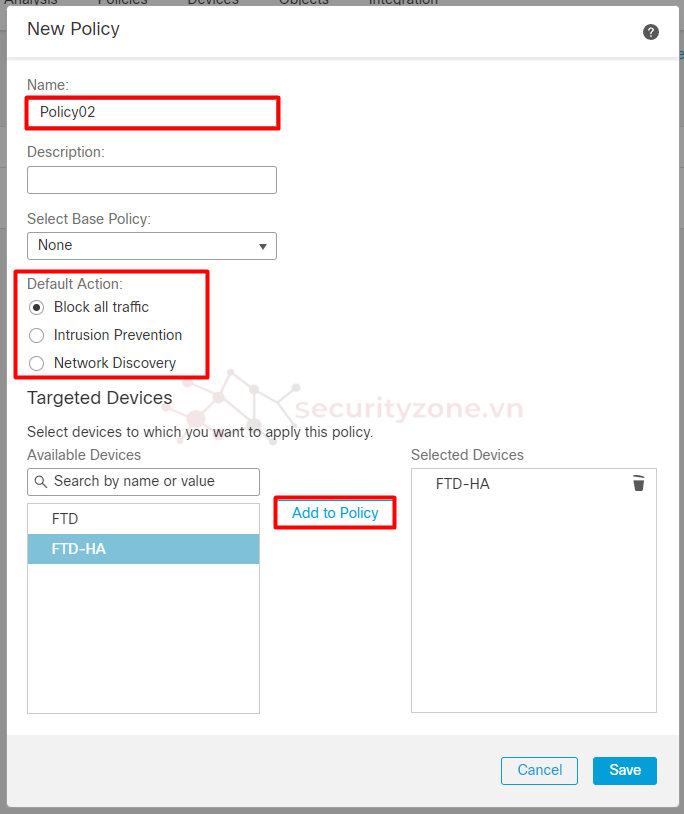

Bước 2: Đặt tên và mô tả cho Policy, mục Select Base Policy được sử dụng nếu các bạn muốn phân cấp chính sách đồng thời chính sách mới sẽ được thừa kế thông tin về Default Action và Targeted Devides, về phần Default Action có thể chọn các hành động sau:

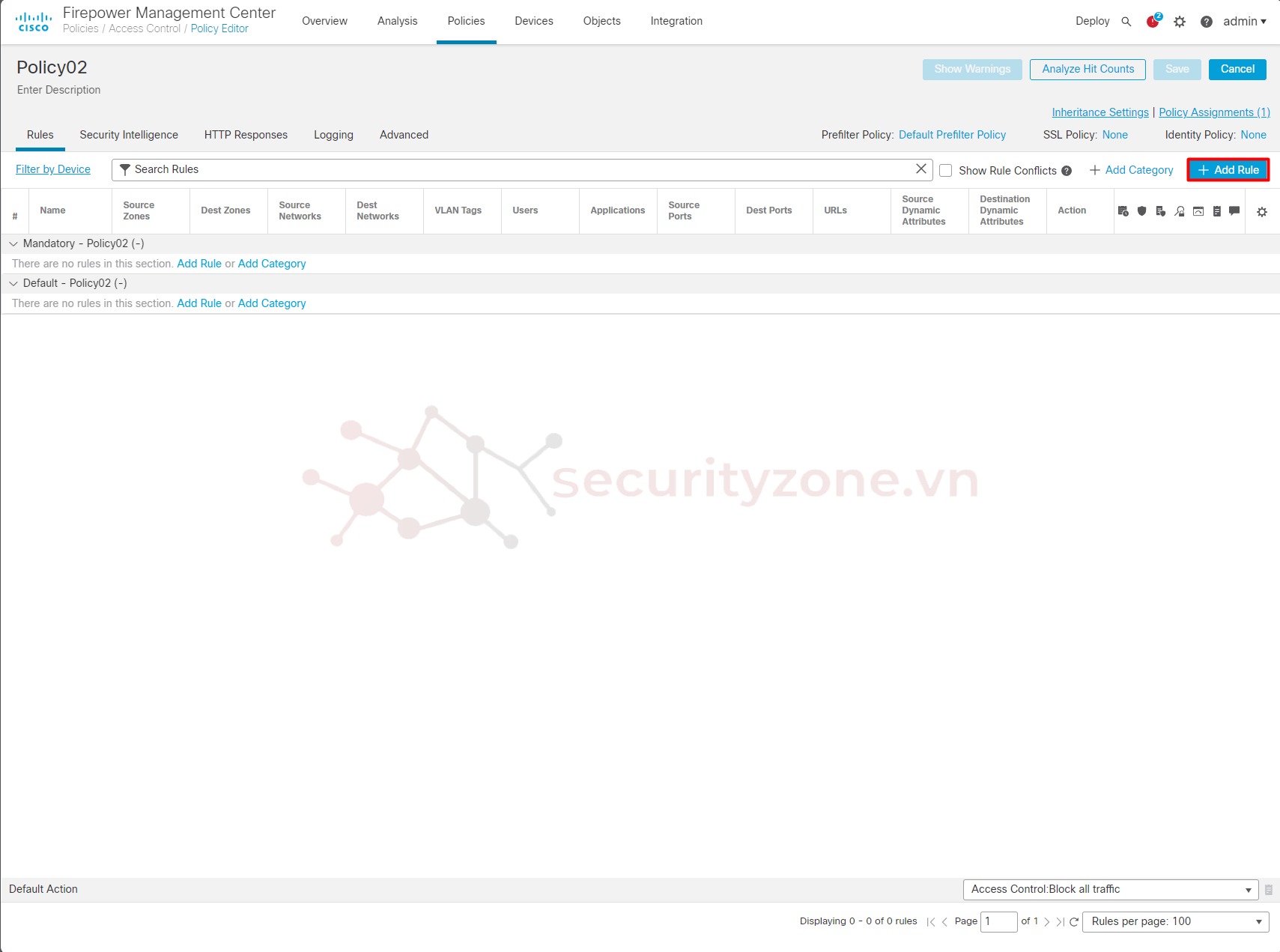

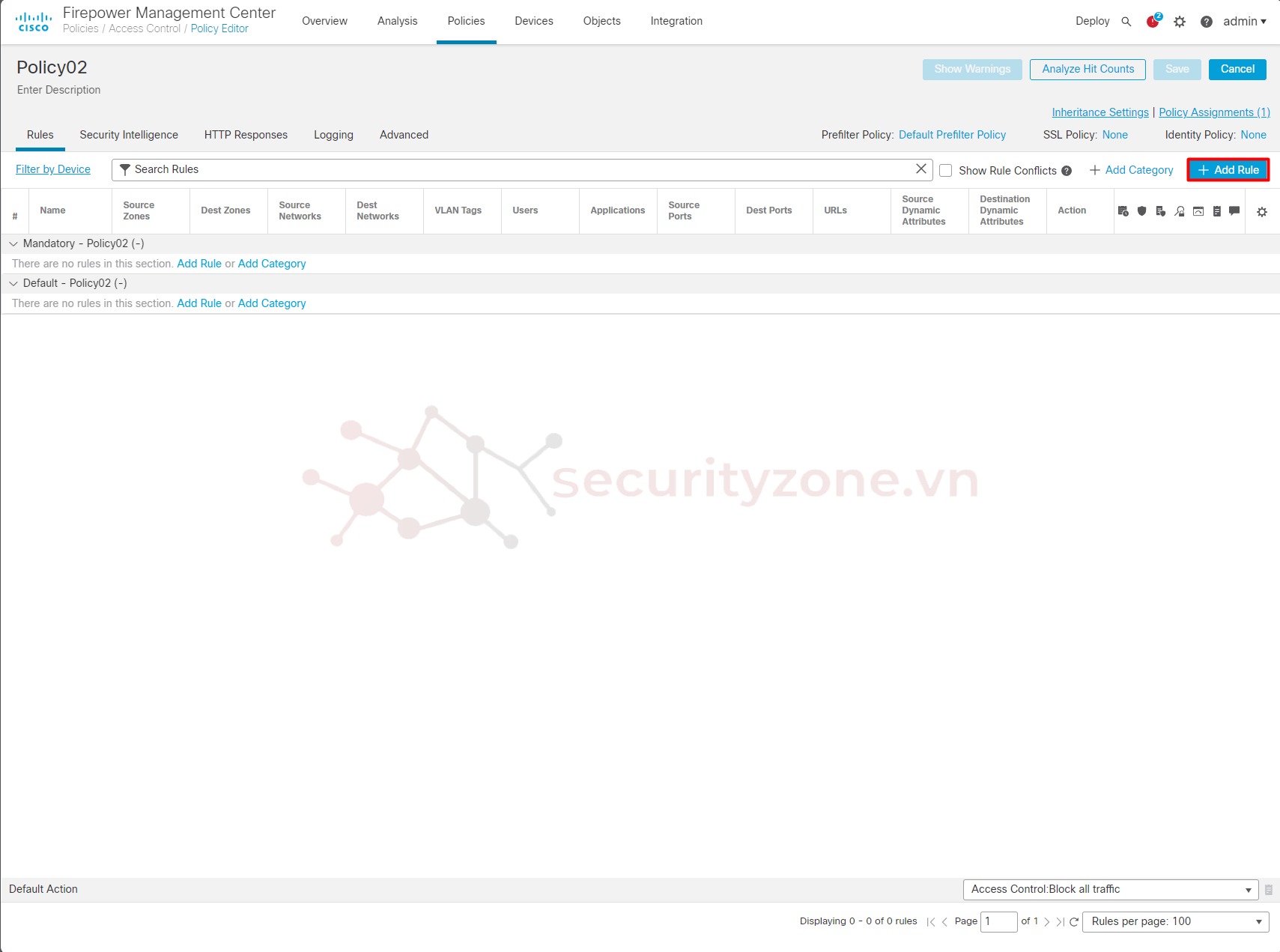

Bước 3: Trong phần Edit policy, các bạn chọn Add Rule:

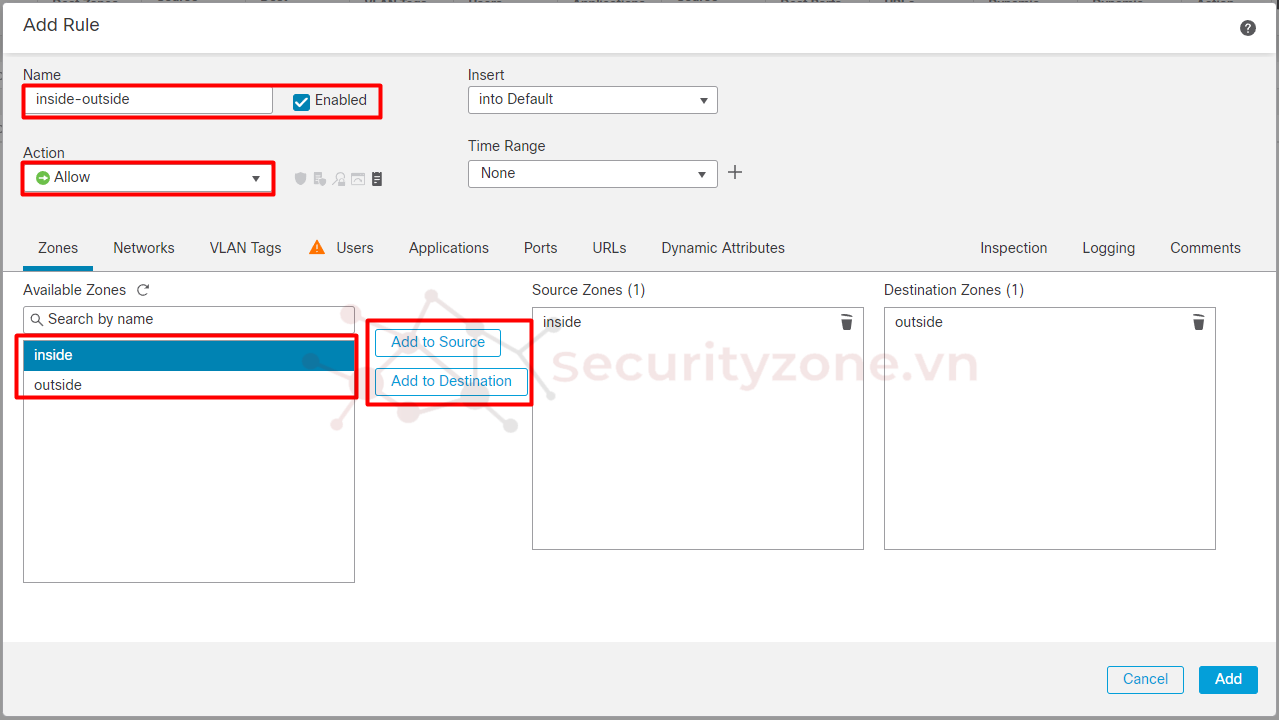

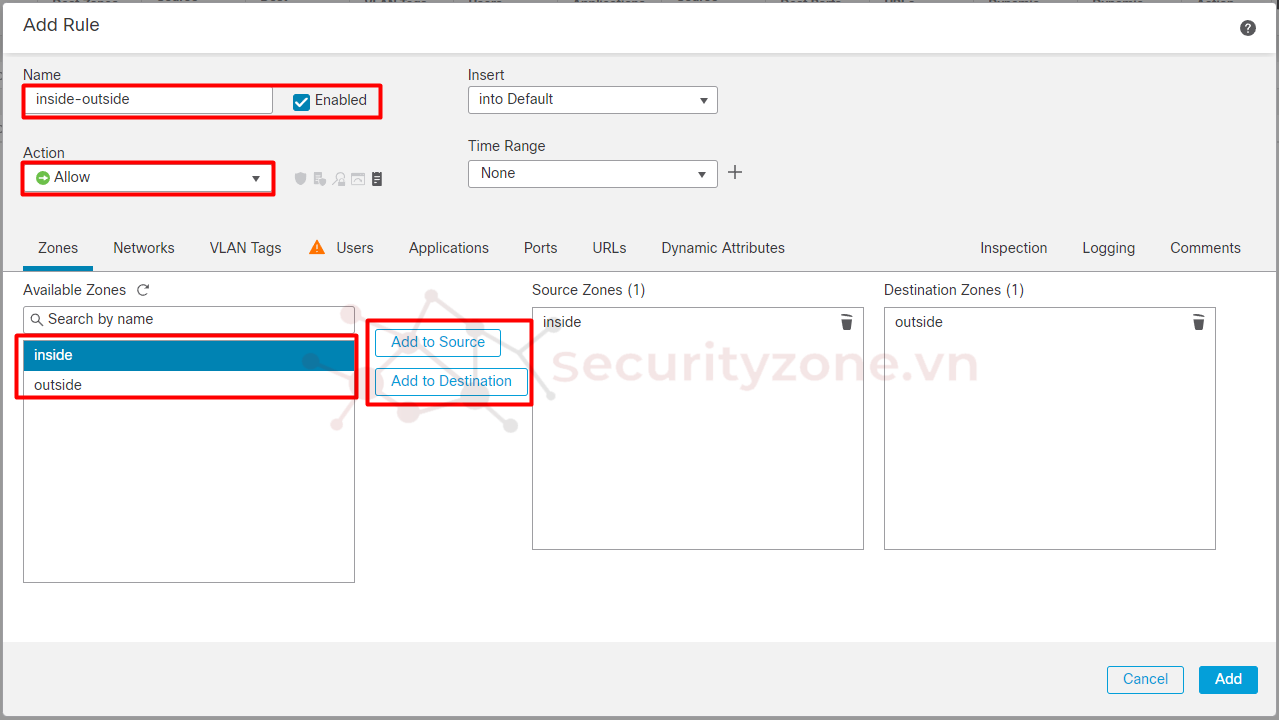

Bước 4: Ở phần cấu hình tiến hành đặt tên cho Rule, chọn Action sau đó cấu hình thông tin Source và Destination Zone cho Rule:

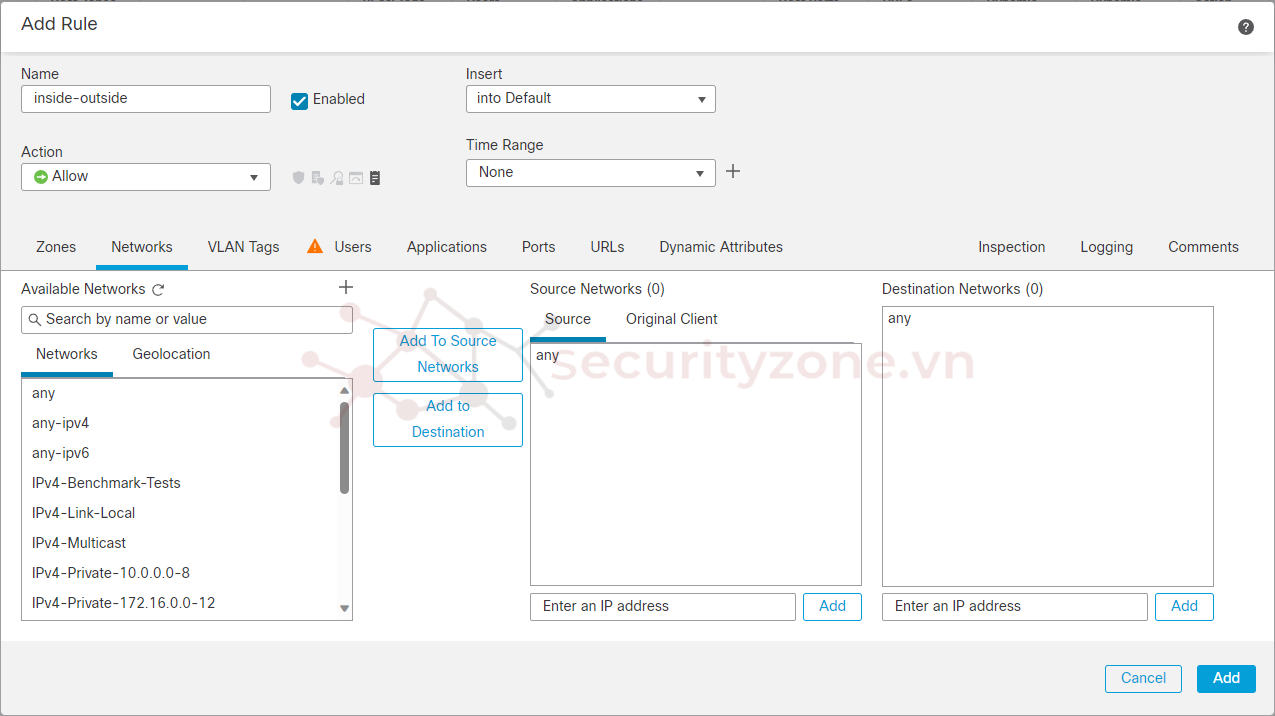

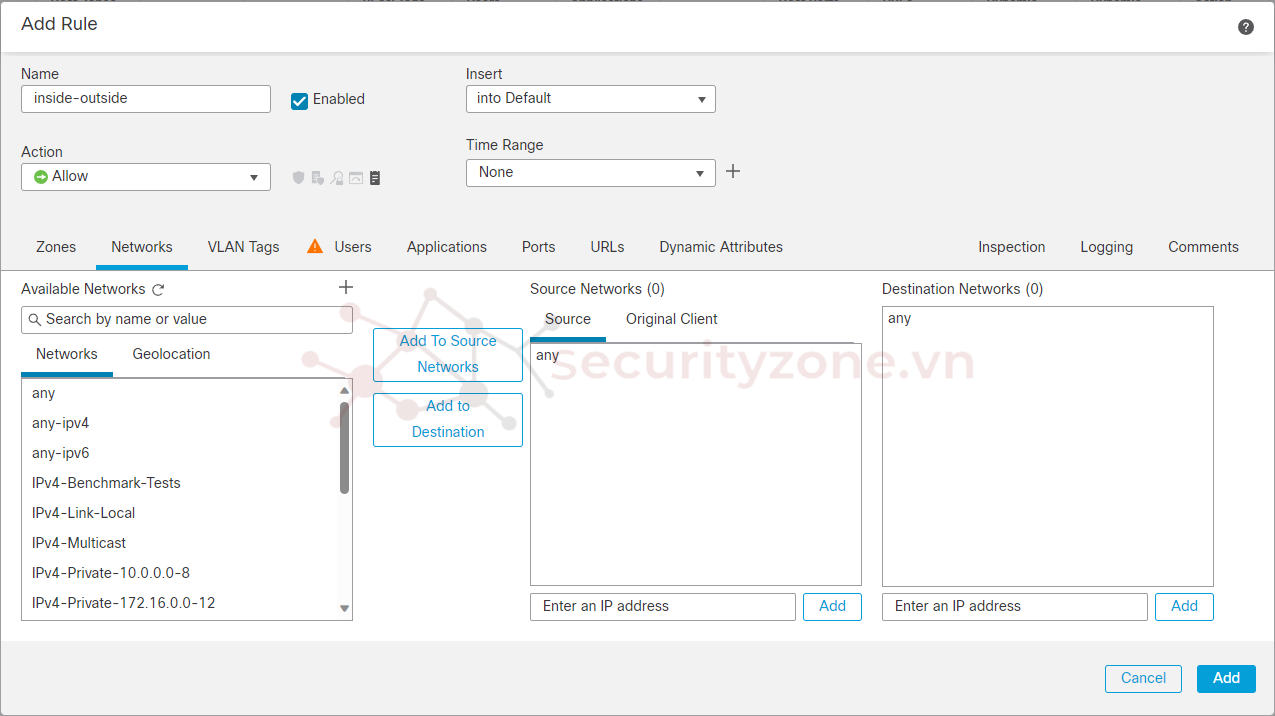

Ở mục Networks ta có thể chỉ định cụ thể lớp mạng trong zone được áp dụng trong chính sách, mặc định sẽ là any:

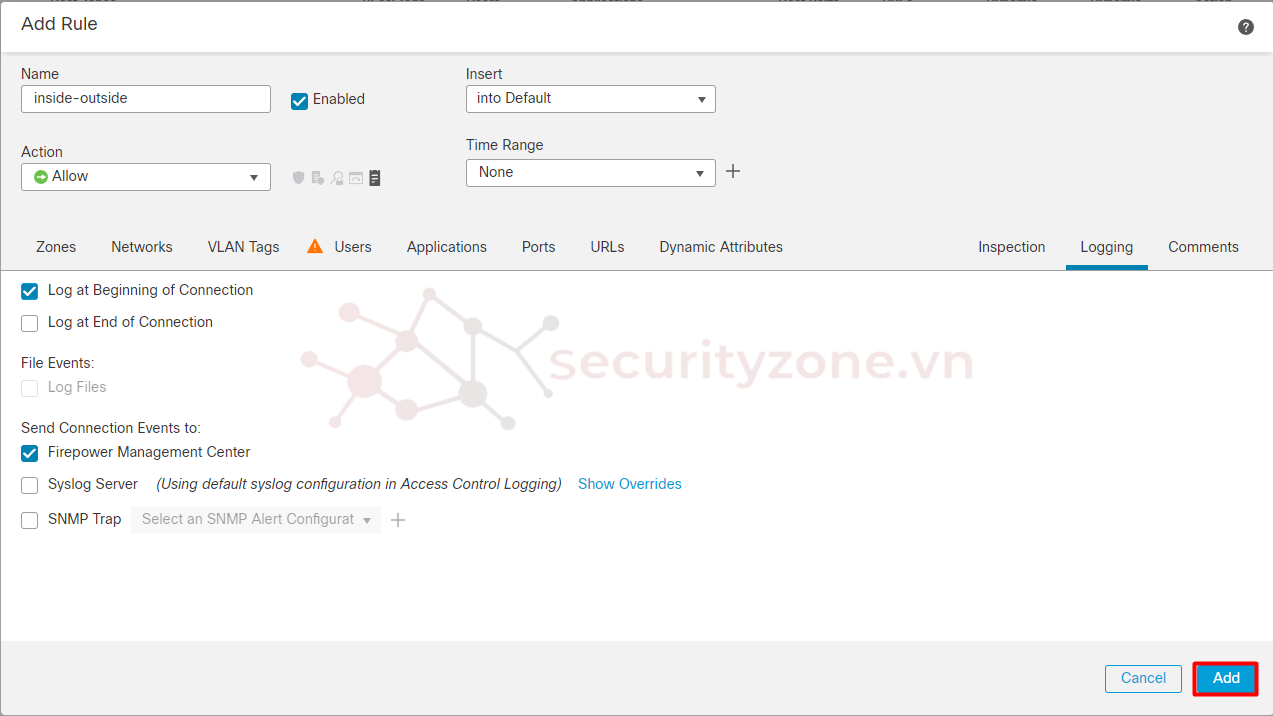

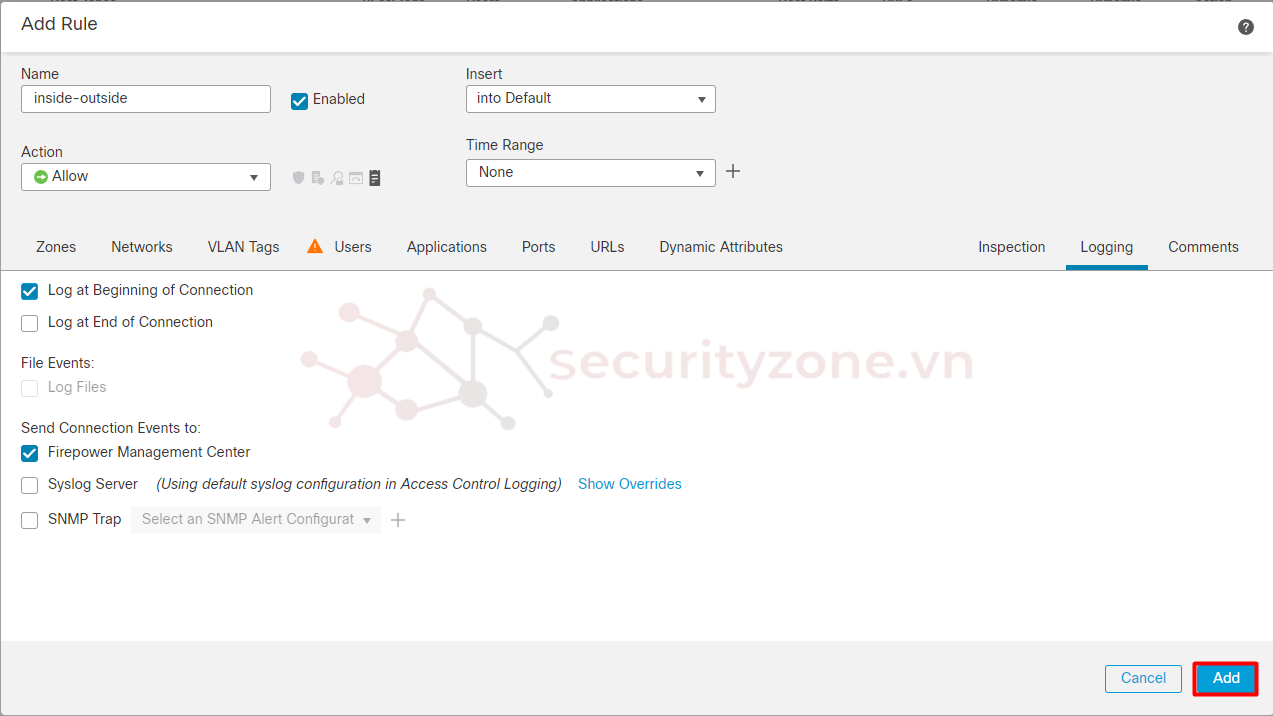

Tương tự cho các mục khác như VLAN, Users, Application, Port hay URL sẽ được áp dụng Rule. Ngoài ra ta còn có thể cấu hình Rule cho phần Ngăn chặn xâm nhập ở mục Inspection, cấu hình Logging (bao gồm log traffic nào, lưu log tại đâu) cho traffic khi match với Rule và Comment. Sau khi cấu hình hoàn tất chọn Add:

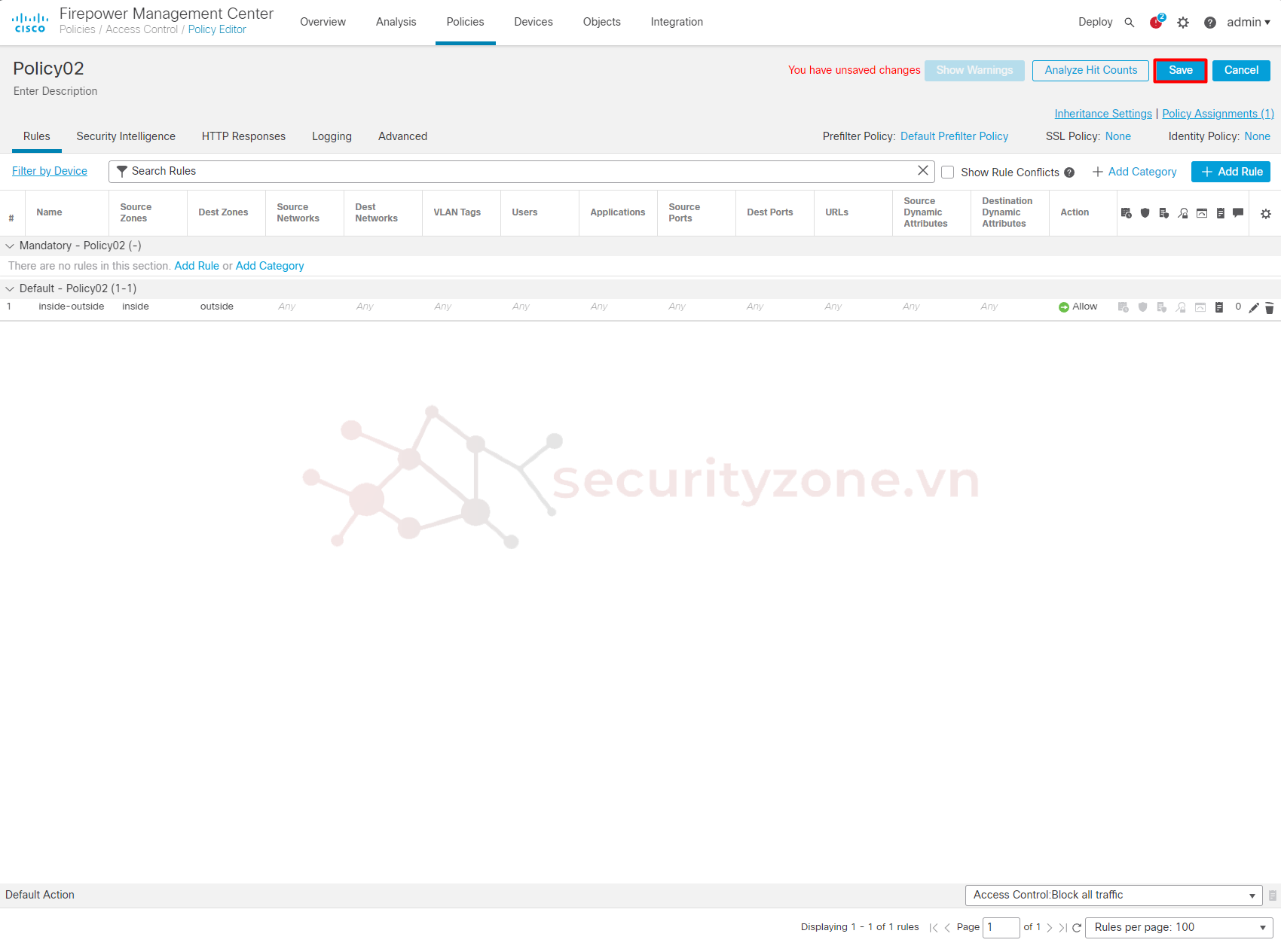

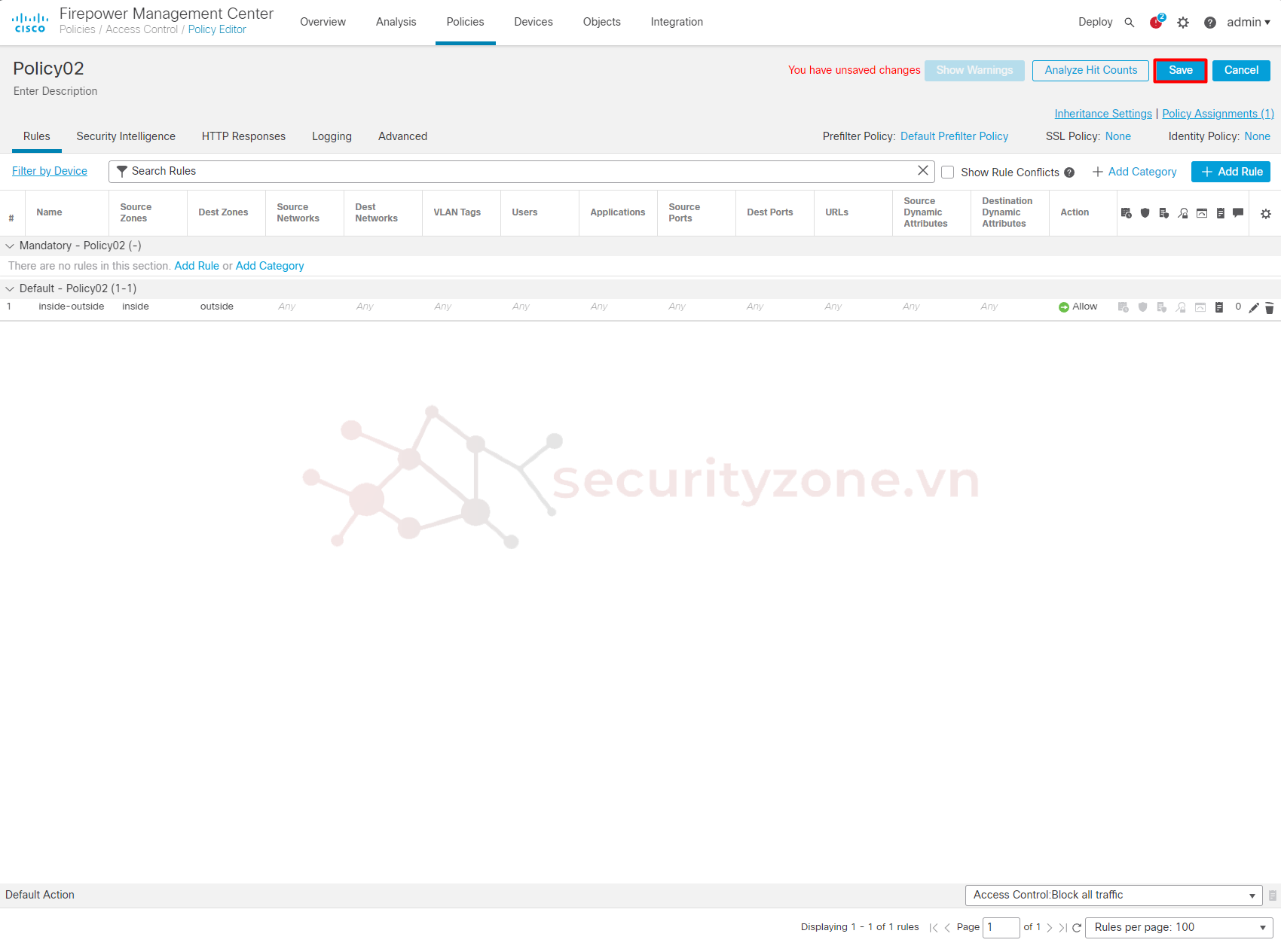

Bước 5: Tiếp tục chọn Save:

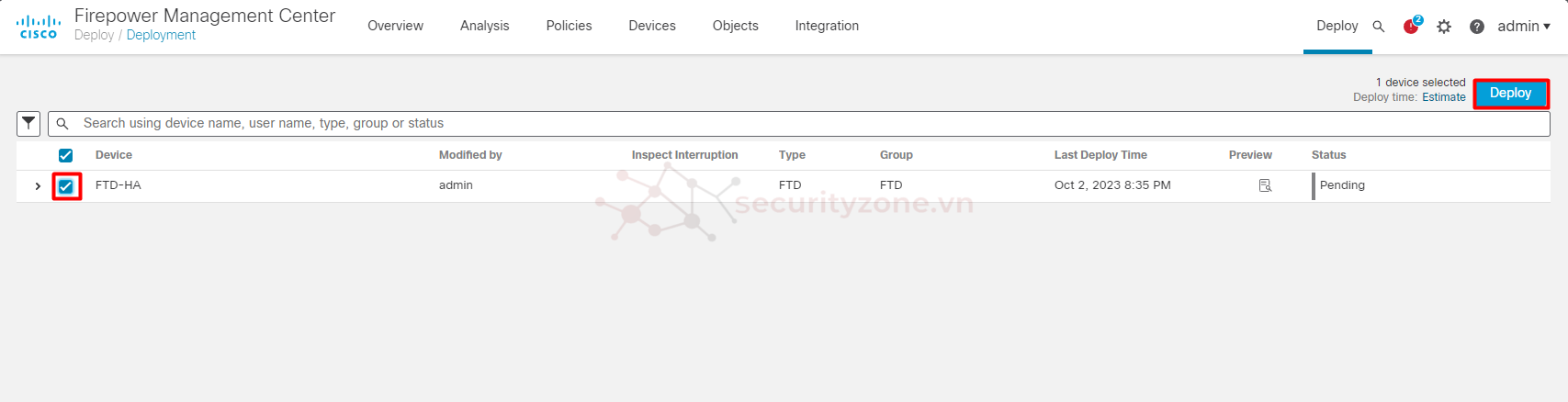

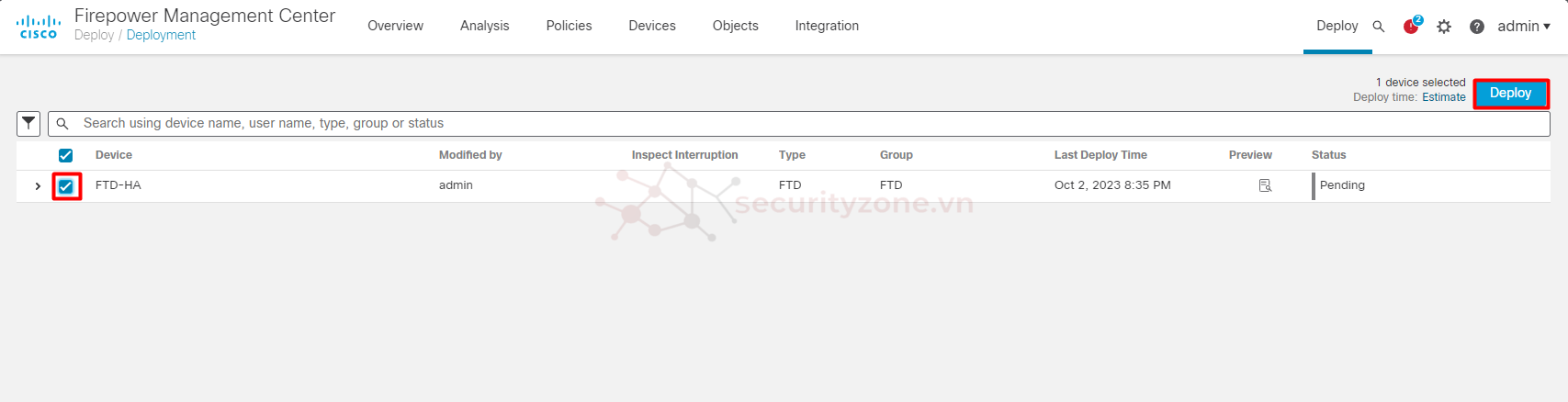

Và vào phần Deployment để tiến hành áp dụng các cấu hình:

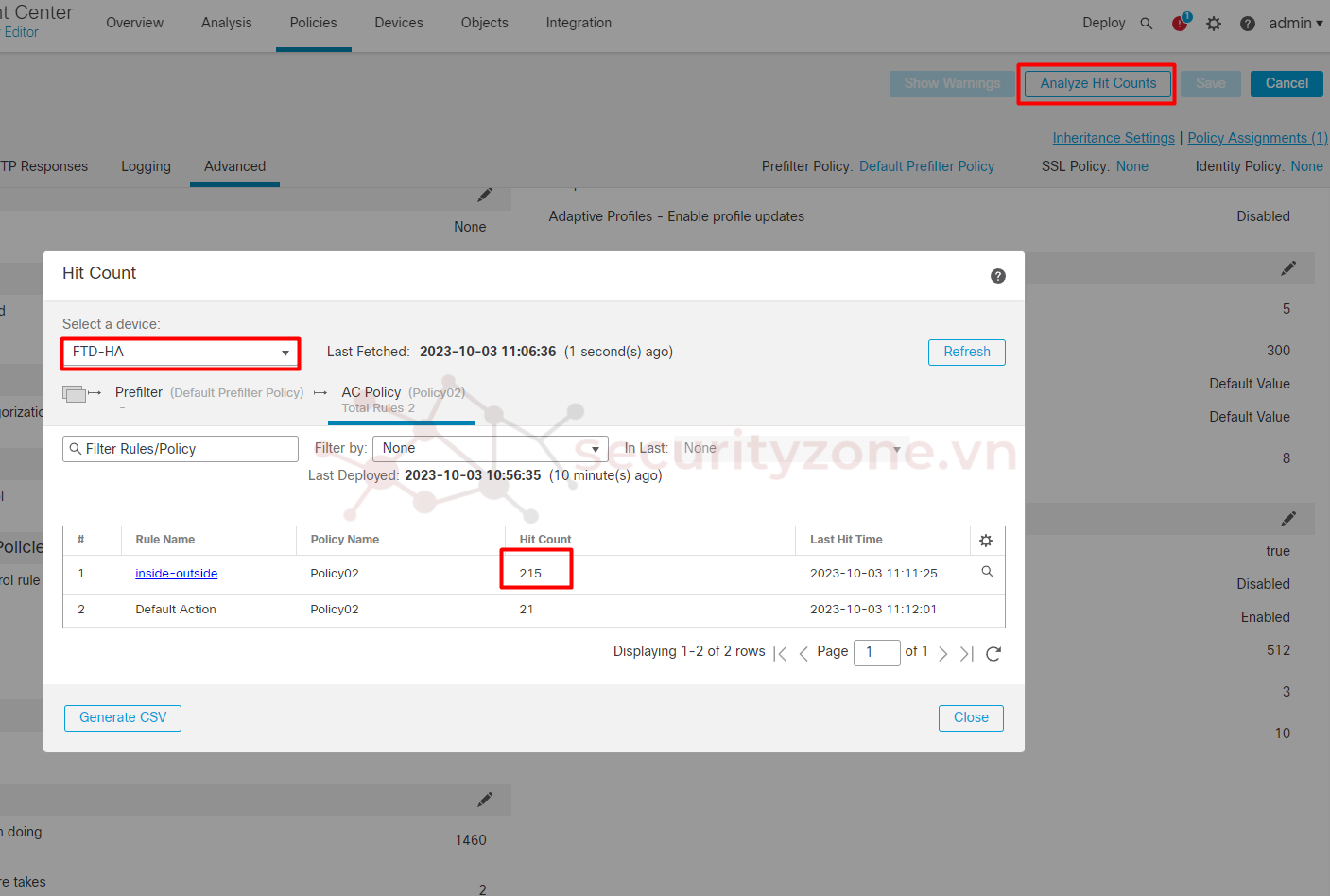

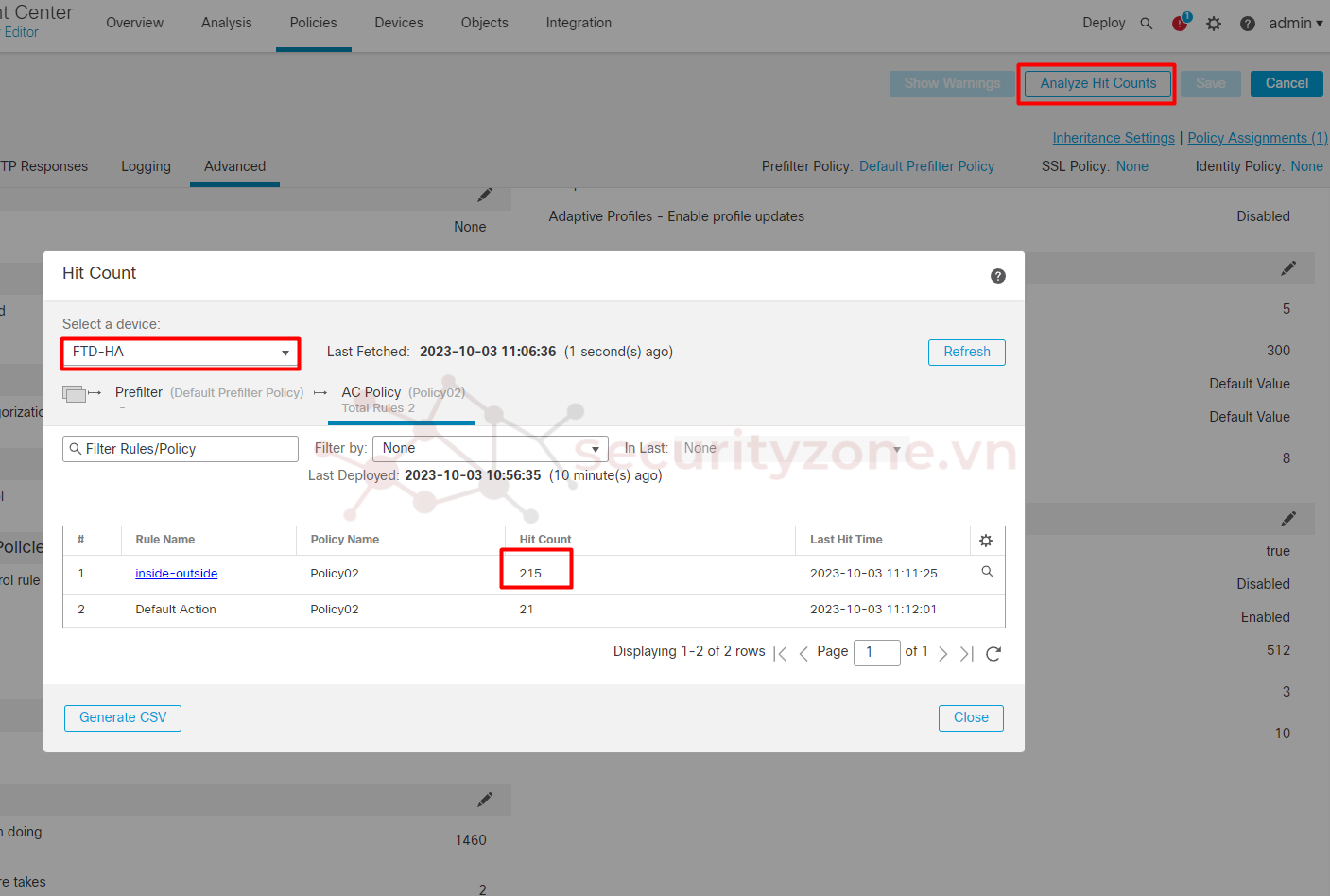

Để kiểm tra Rule được tạo đã hoạt động chưa các bạn chọn Analyze Hit Counts, sau đó chọn device:

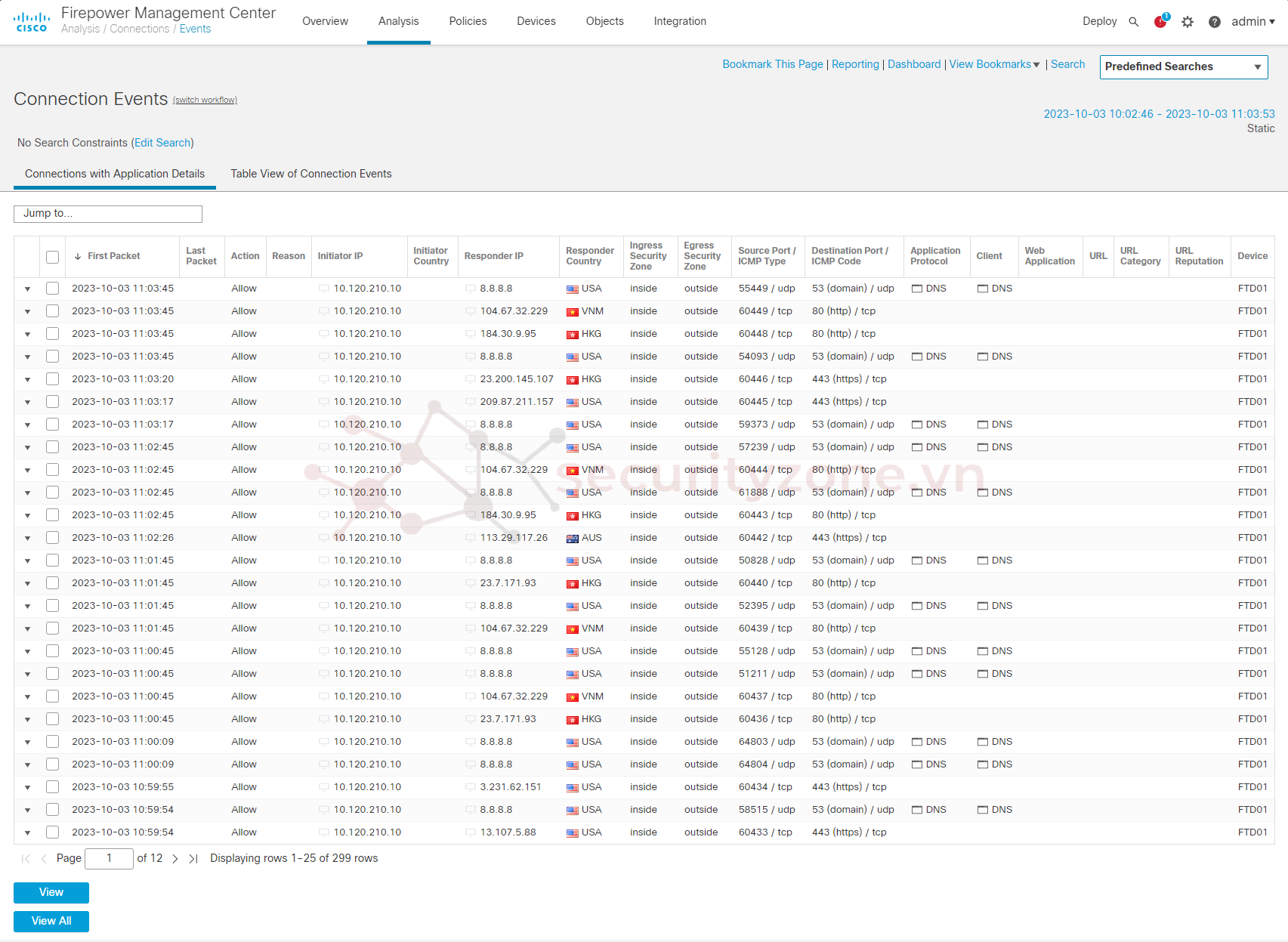

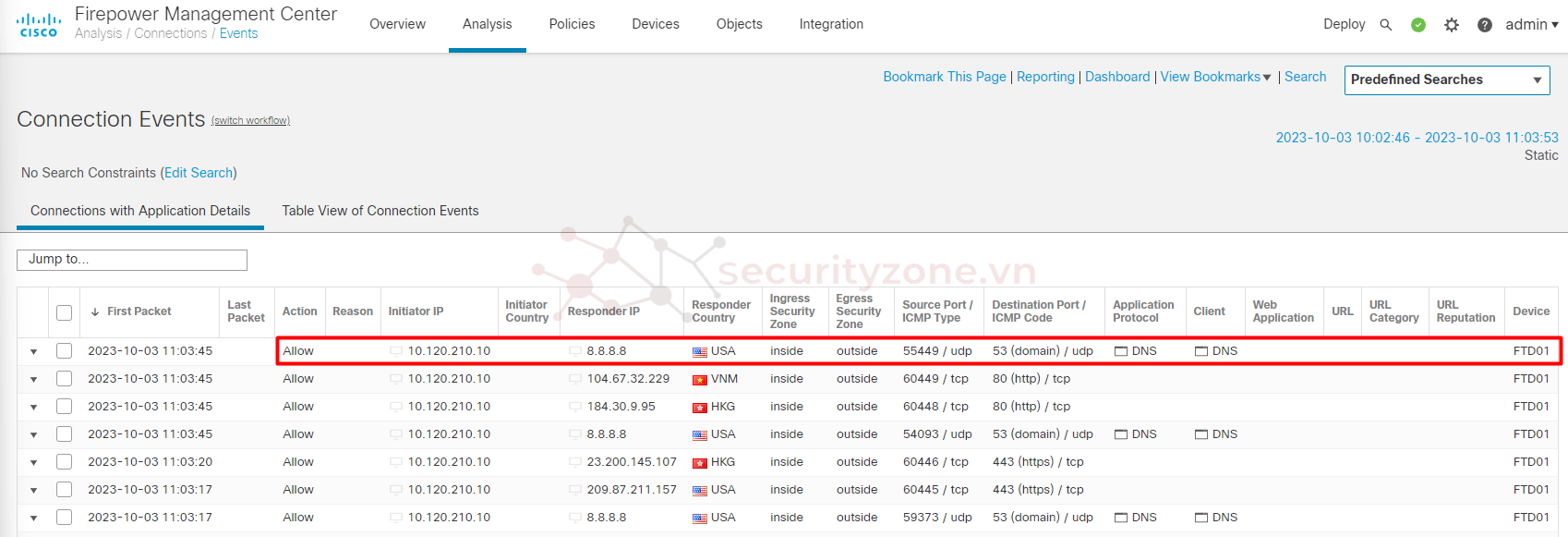

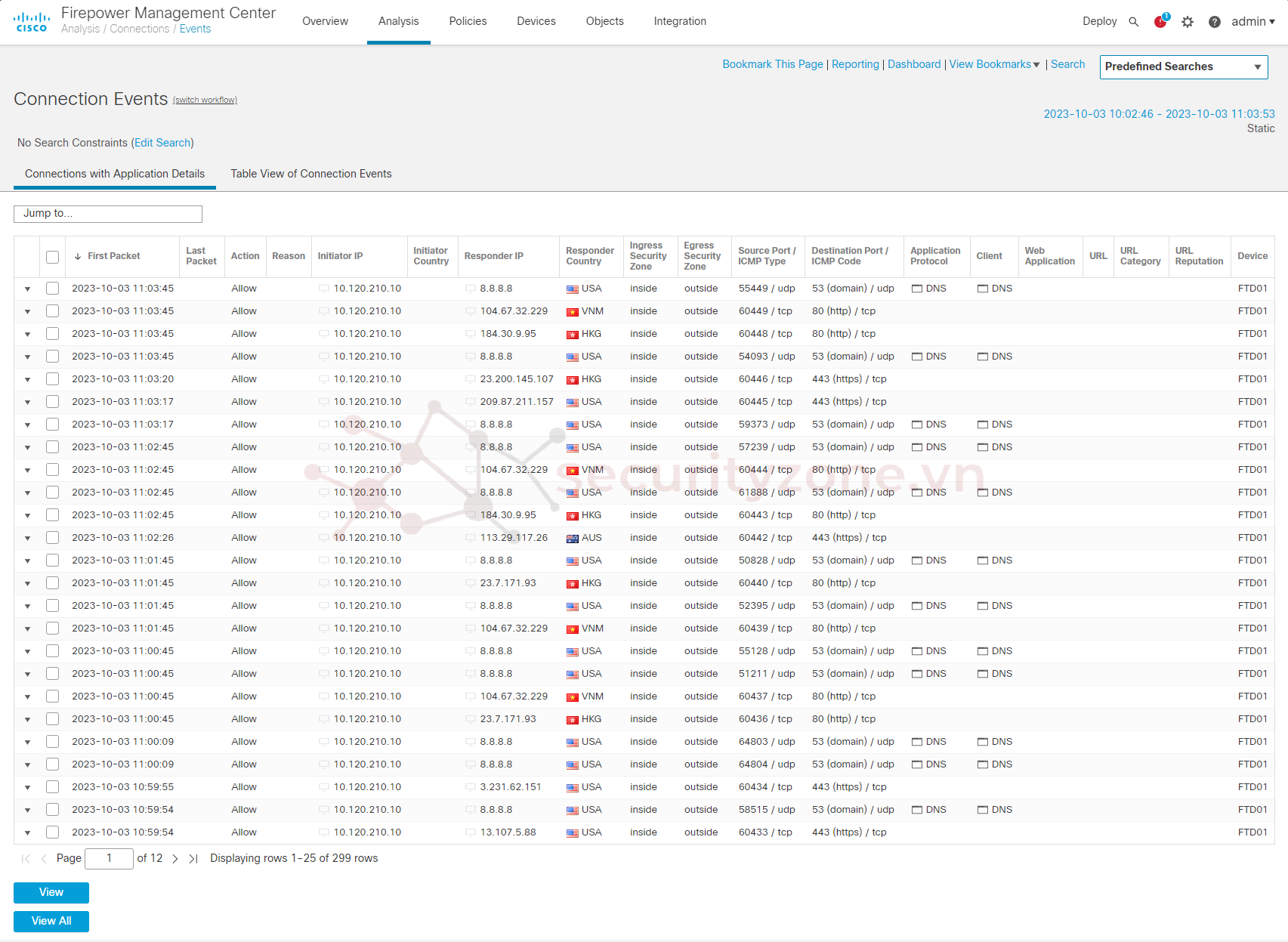

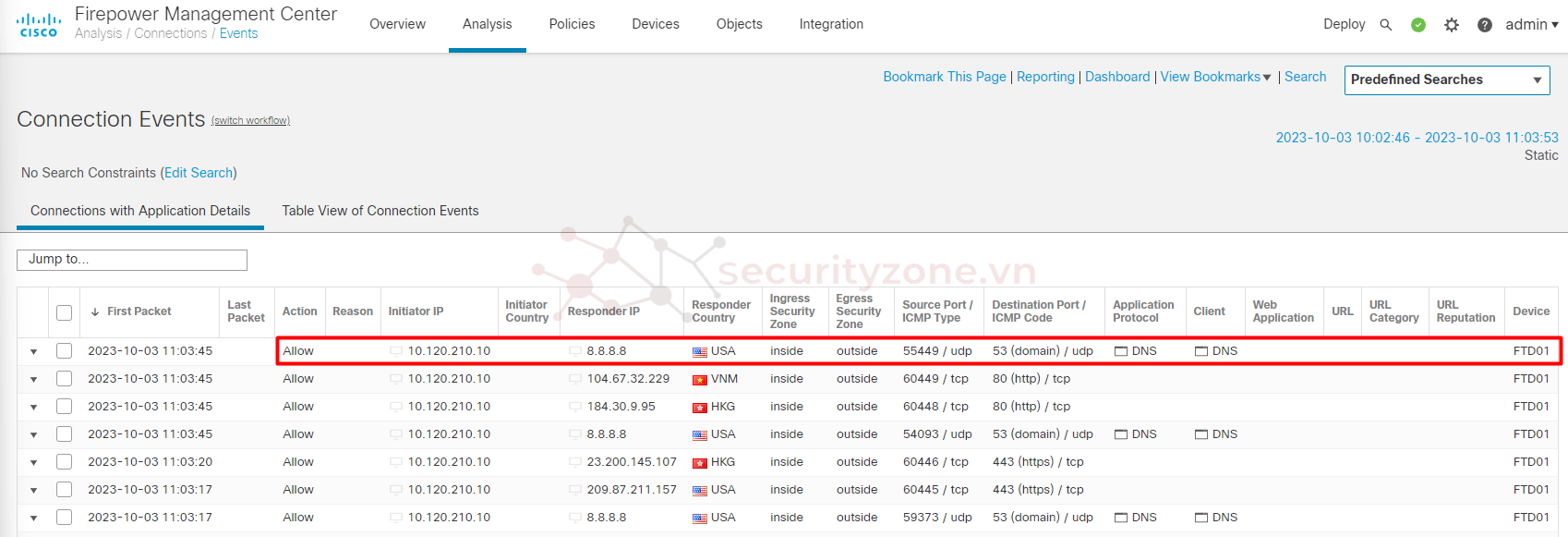

Hoặc các bạn có thể kiểm tra thông tin Event và Log cụ thể hơn tại phần Analysis > Connections > Events:

2. Cấu hình NAT

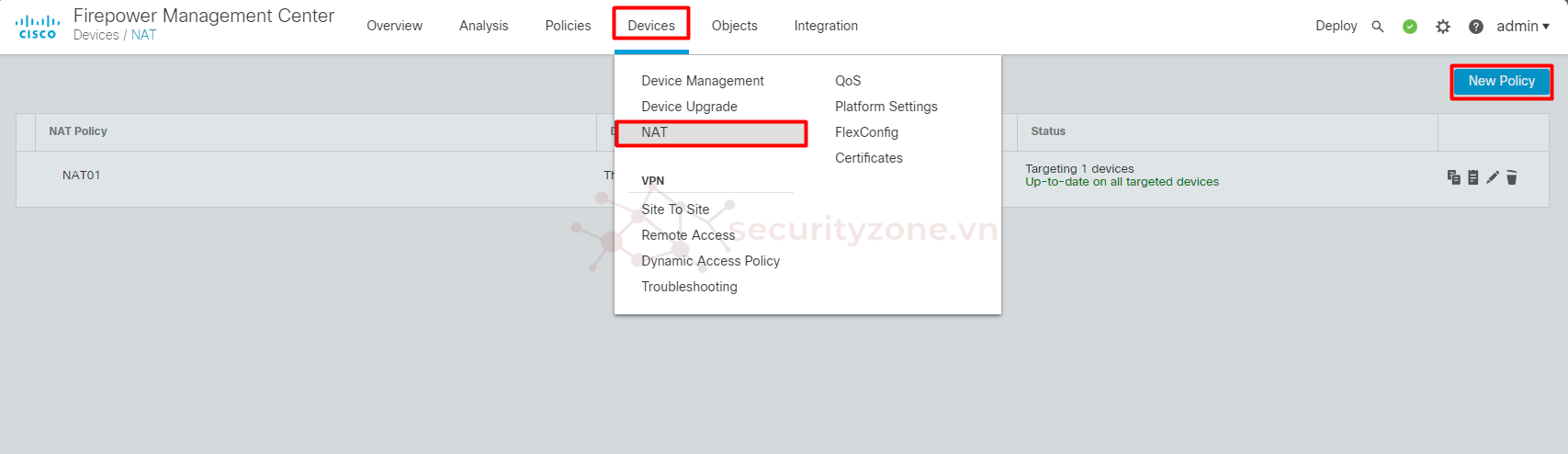

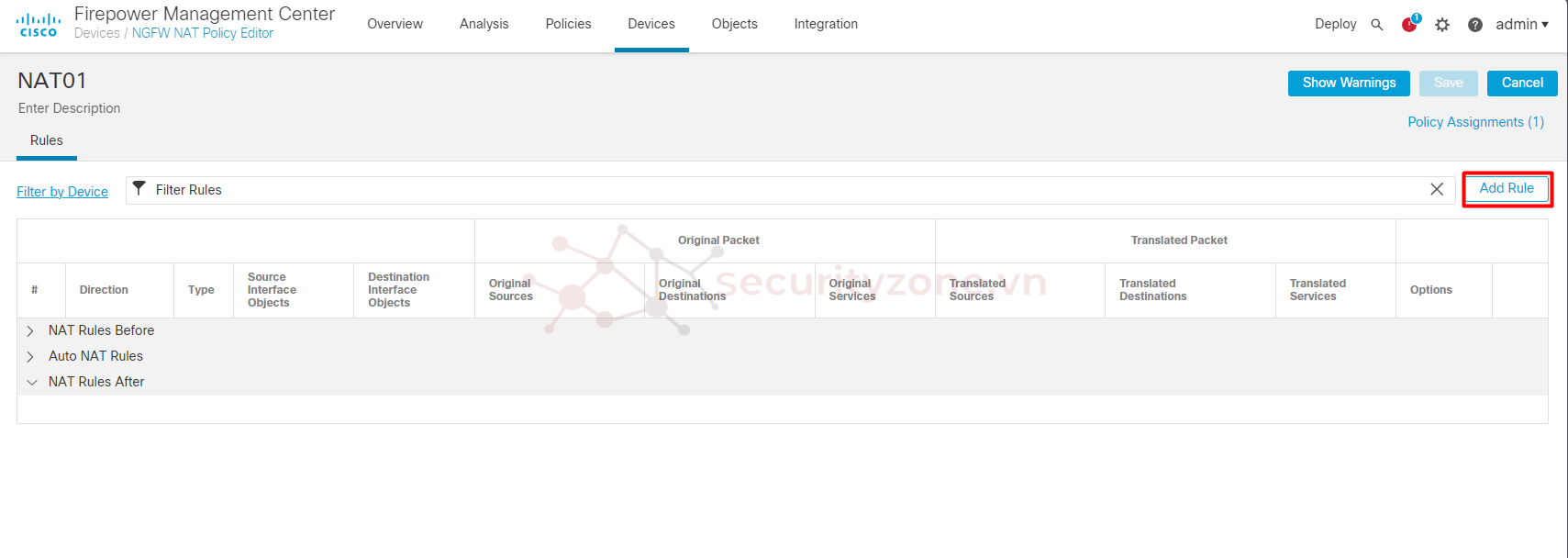

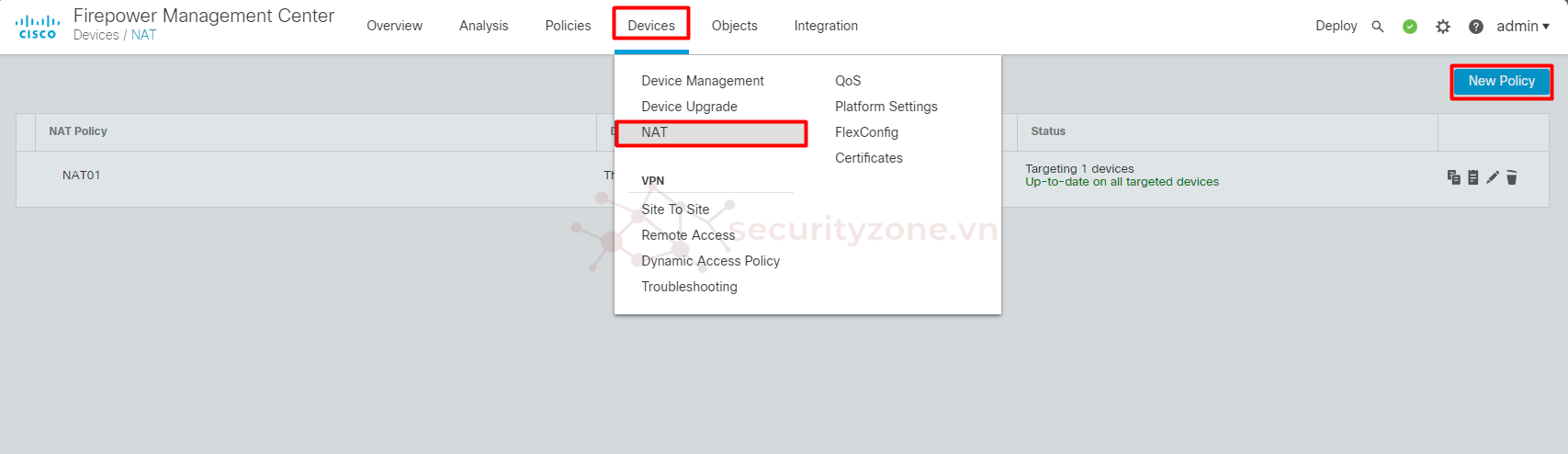

Bước 1: Vào phần Devices > NAT > New Policy:

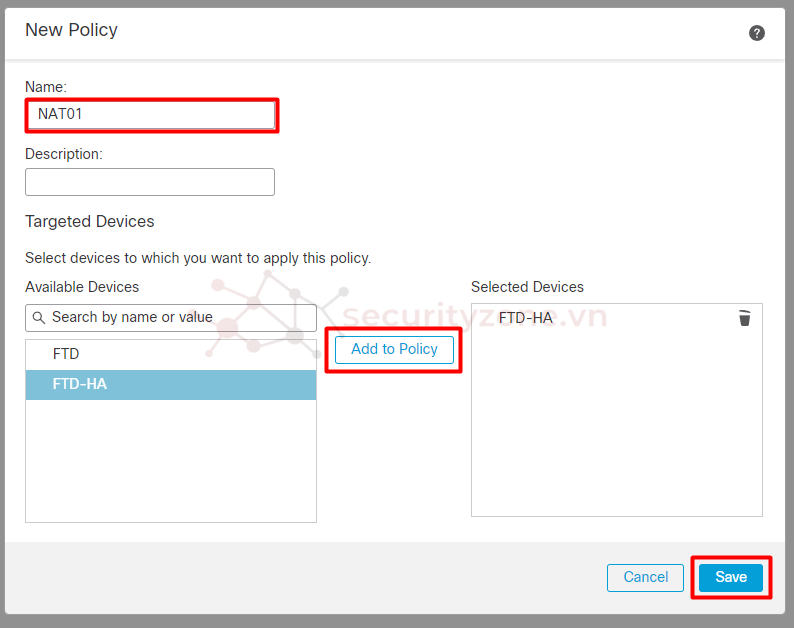

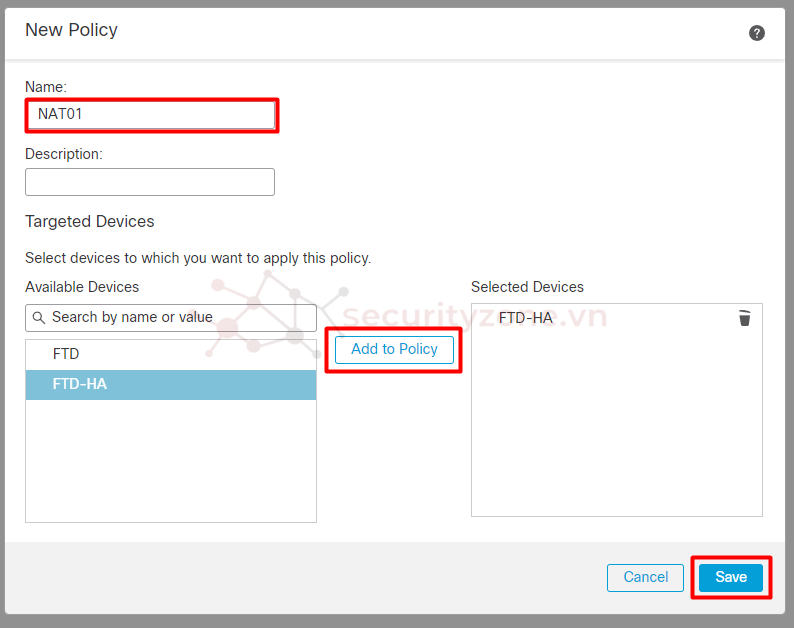

Bước 2: Đặt tên và mô tả, chọn Devices sẽ được áp dụng Policy NAT và chọn Save:

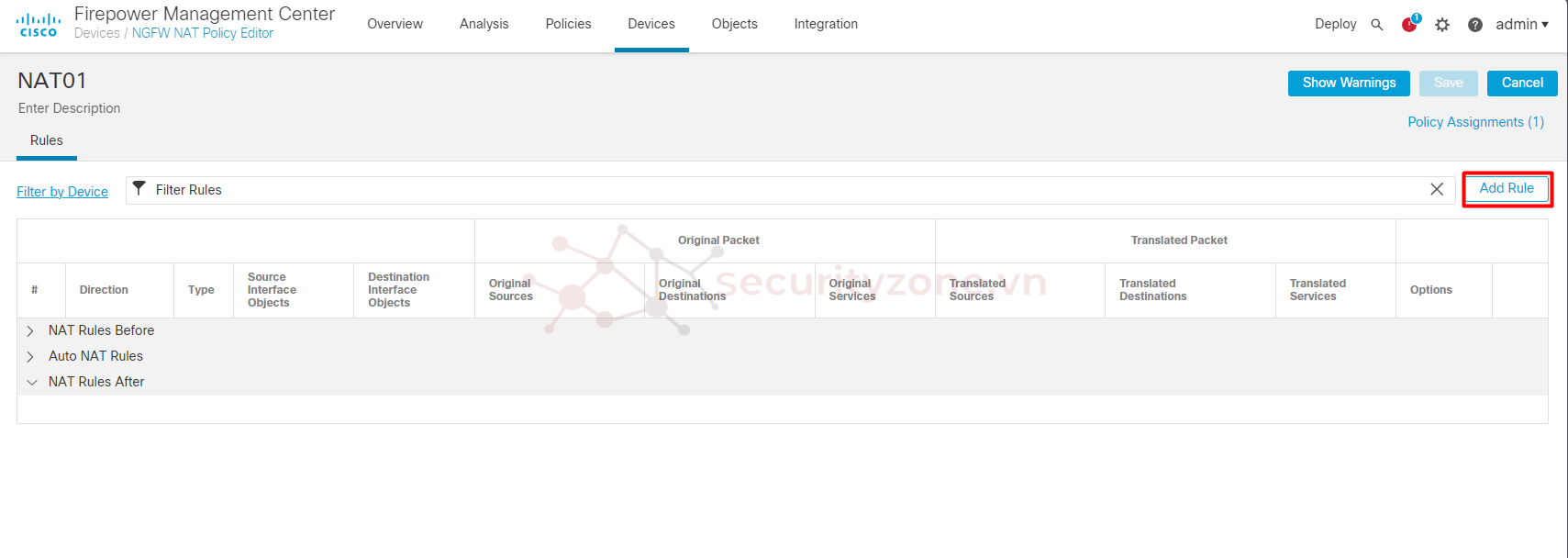

Bước 3: Chọn Add Rule:

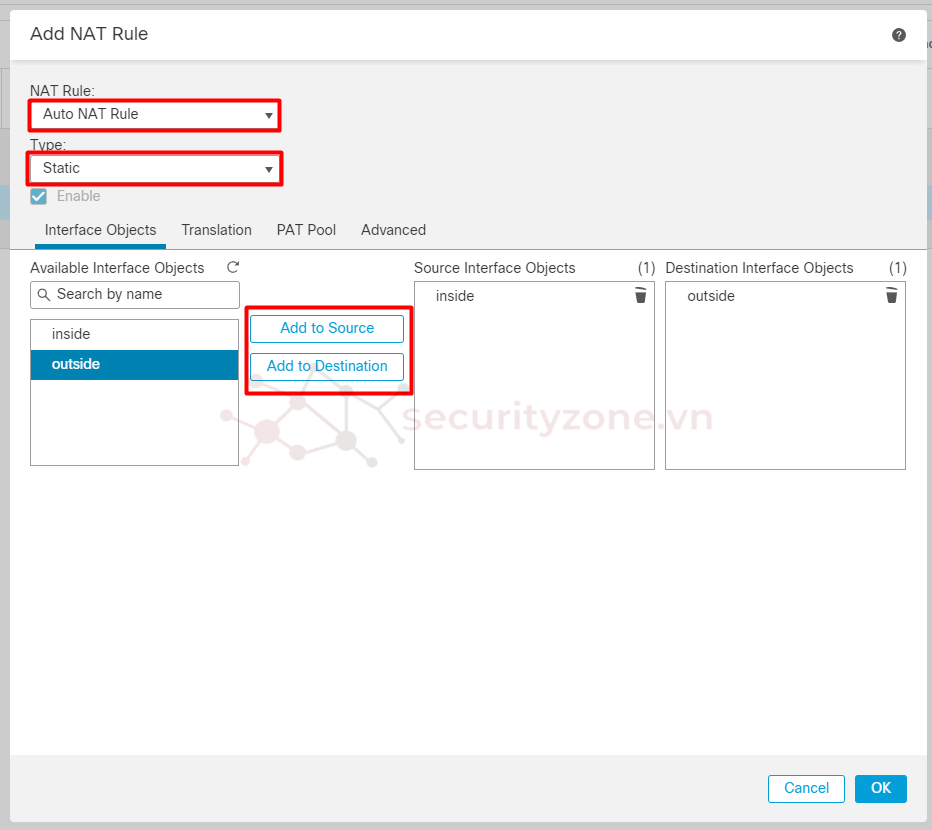

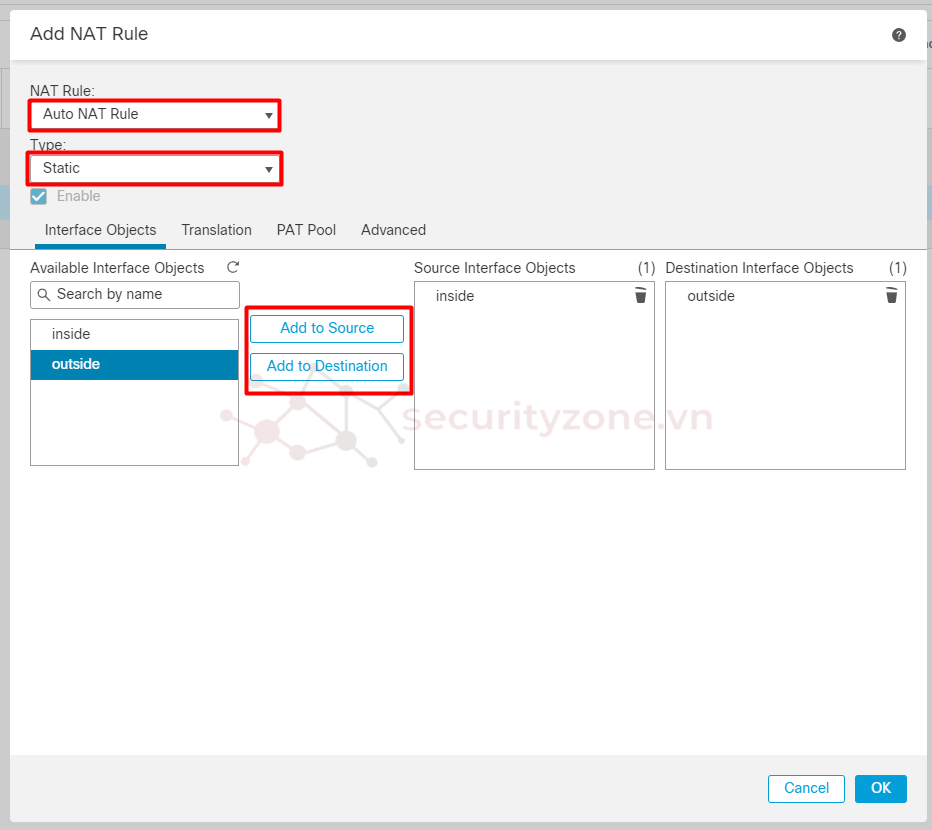

Bước 4: Cấu hình các thông tin cho chính sách NAT, như hiện tại mình muốn cấu hình NAT để mạng inside có thể truy cập Internet thông qua kết nối outside. Ở phần NAT Rule chọn Auto NAT Rule, chọn Type là Static, sau đó cấu hình thông tin Source và Destination Interface:

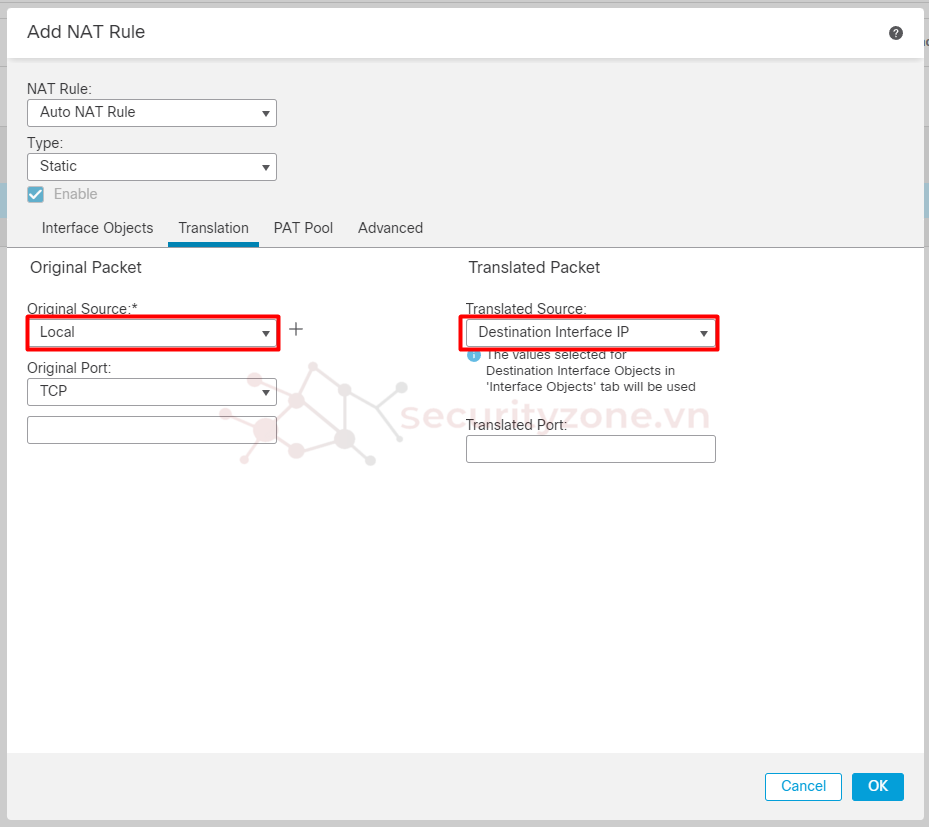

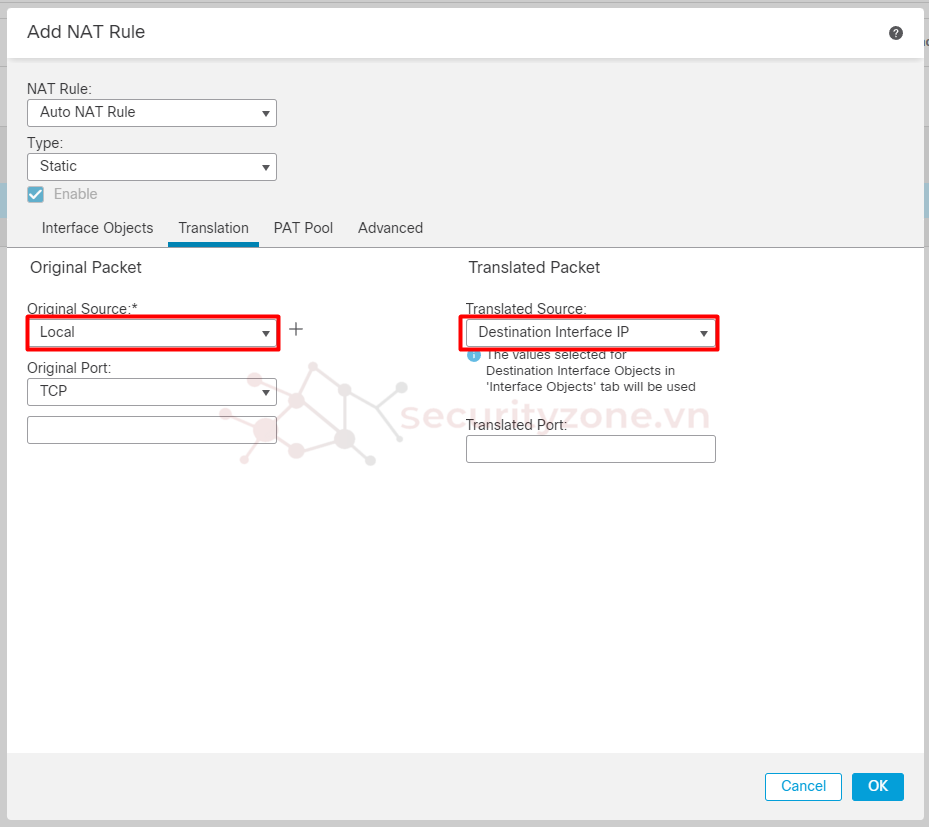

Tiếp tục ở mục Translation chọn mạng Local (Object định nghĩa thông tin mạng local ví dụ như 10.120.210.0/24) làm Source và chọn Translate Source là Destination Interface (nghĩa là Interface outside), sau đó chọn OK để lưu thông tin cáu hình:

Đừng quên chọn Save và Deployment thông tin cấu hình vừa thay đổi.

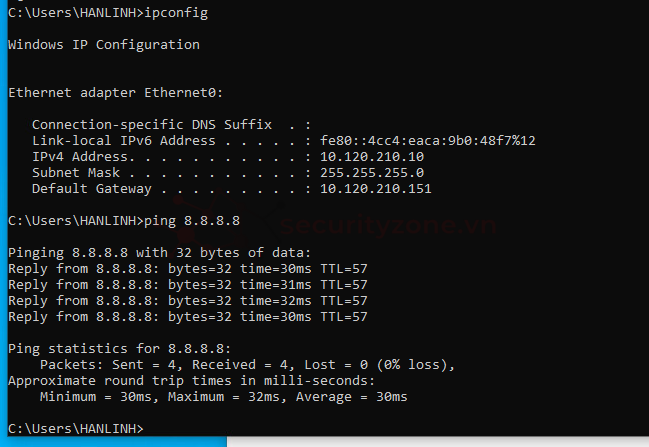

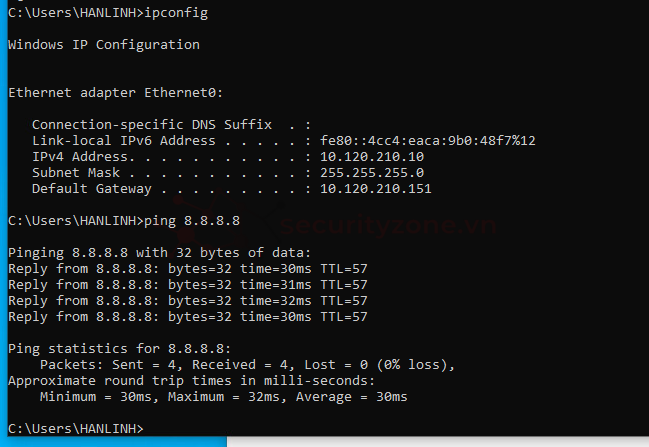

Kiểm tra kết nối từ PC local:

Chúc các bạn thành công :">

1. Cấu hình Policy Access Control

Bước 1: Truy cập vào GUI, vào phần Policies > Access Control > New Policy:

Bước 2: Đặt tên và mô tả cho Policy, mục Select Base Policy được sử dụng nếu các bạn muốn phân cấp chính sách đồng thời chính sách mới sẽ được thừa kế thông tin về Default Action và Targeted Devides, về phần Default Action có thể chọn các hành động sau:

- Block all traffic: sẽ tạo một chính sách với hành động mặc định là chặn toàn bộ traffic truy cập

- Intrusion Prevention: tạo ra một chính sách với hành động mặc định chỉ cho phép những traffic đáp ứng được theo bộ cấu hình thâm nhập trong Intrusion Prevention: Balanced Security and Connectivity

- Network Discovery: tạo chính sách với hành động mặc định chỉ cho phép khám phá mạng

Bước 3: Trong phần Edit policy, các bạn chọn Add Rule:

Bước 4: Ở phần cấu hình tiến hành đặt tên cho Rule, chọn Action sau đó cấu hình thông tin Source và Destination Zone cho Rule:

Ở mục Networks ta có thể chỉ định cụ thể lớp mạng trong zone được áp dụng trong chính sách, mặc định sẽ là any:

Tương tự cho các mục khác như VLAN, Users, Application, Port hay URL sẽ được áp dụng Rule. Ngoài ra ta còn có thể cấu hình Rule cho phần Ngăn chặn xâm nhập ở mục Inspection, cấu hình Logging (bao gồm log traffic nào, lưu log tại đâu) cho traffic khi match với Rule và Comment. Sau khi cấu hình hoàn tất chọn Add:

Bước 5: Tiếp tục chọn Save:

Và vào phần Deployment để tiến hành áp dụng các cấu hình:

Để kiểm tra Rule được tạo đã hoạt động chưa các bạn chọn Analyze Hit Counts, sau đó chọn device:

Hoặc các bạn có thể kiểm tra thông tin Event và Log cụ thể hơn tại phần Analysis > Connections > Events:

2. Cấu hình NAT

Bước 1: Vào phần Devices > NAT > New Policy:

Bước 2: Đặt tên và mô tả, chọn Devices sẽ được áp dụng Policy NAT và chọn Save:

Bước 3: Chọn Add Rule:

Bước 4: Cấu hình các thông tin cho chính sách NAT, như hiện tại mình muốn cấu hình NAT để mạng inside có thể truy cập Internet thông qua kết nối outside. Ở phần NAT Rule chọn Auto NAT Rule, chọn Type là Static, sau đó cấu hình thông tin Source và Destination Interface:

Tiếp tục ở mục Translation chọn mạng Local (Object định nghĩa thông tin mạng local ví dụ như 10.120.210.0/24) làm Source và chọn Translate Source là Destination Interface (nghĩa là Interface outside), sau đó chọn OK để lưu thông tin cáu hình:

Đừng quên chọn Save và Deployment thông tin cấu hình vừa thay đổi.

Kiểm tra kết nối từ PC local:

Chúc các bạn thành công :">

Last edited: